「Taniumを導入したのに、Questionで端末情報を見る程度しか使えていない」

そんな"入れただけ"の状態に心当たりはないでしょうか。実はこれ、Taniumに限らず多くの企業が陥る共通課題です。本コラムでは、なぜ活用が止まるのかを構造的に整理し、「入れただけ」から「成果が出る運用」へ進むための6つのステップを解説します。

「入れただけ」の企業は珍しくない

「うちだけがTaniumを使いこなせていないのでは」——そう感じている方は少なくありません。しかし実態は、大半の企業が特定のユースケースだけで手一杯の状態にあります。

よくあるパターンはこうです。

- Questionで端末情報を見るだけで、他のモジュールはライセンスがあっても手つかず

- 既存の運用ツールからの切り替えに時間がかかり、Taniumへの移行が進まない

- 1つ1つ完璧を目指すあまり、特定の機能から先に進めない

- 可視化が進むと問題が大量に見えてしまい、どこから手をつけていいかわからなくなる

業界全体を見ても、55%の企業がセキュリティツールを効果的に活用できていないという調査結果があります。EDR製品を「高機能なアンチウイルス」程度にしか使えていないケースは珍しくありません。高機能なツールほど「入れただけ」に陥りやすい——これは業界共通の課題なのです。

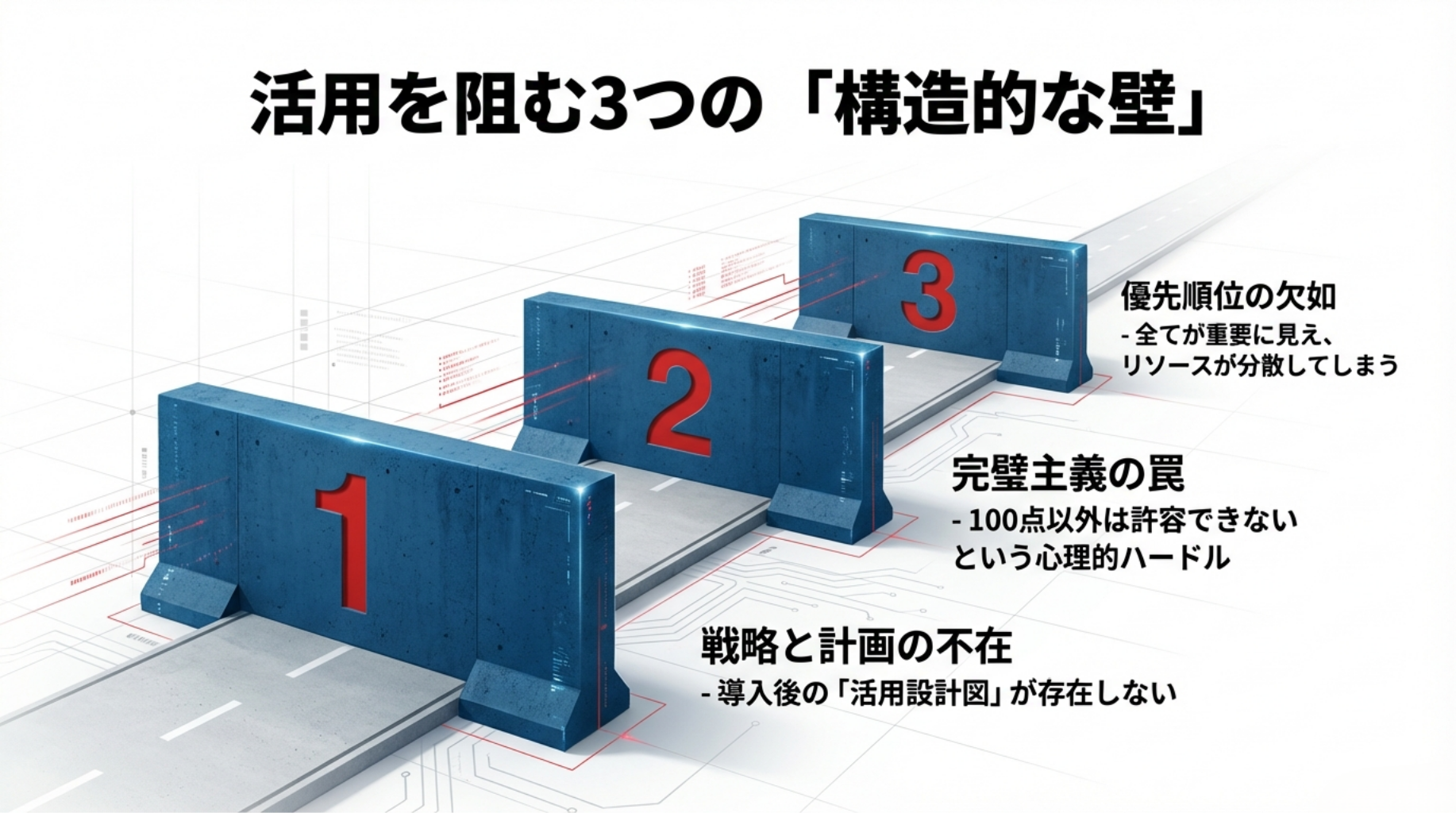

なぜ活用が止まるのか — 3つの構造的な壁

「入れただけ」の状態が続く背景には、3つの構造的な壁があります。

壁1: 戦略と計画の不在

最も根本的な問題は、Taniumをどう活用するかの戦略・計画がないことです。

SIerが行う導入支援は、サイバーハイジーンを強化するための機能整備や基本的な使い方のレクチャーが中心です。しかし「どういう計画で、どこまでの状態を目指すのか」という目標設定や戦略策定は、導入プロジェクトのスコープに含まれていないことがほとんどです。

導入プロジェクトが終わった瞬間に、活用への道標が途切れてしまうのです。

壁2: 基準がないまま完璧を目指してしまう

基準やKPIが定まっていないと、何をもって「できた」とするかが曖昧になります。その結果、100点以外は許容できない状態に陥りがちです。

パッチ適用率を100%にしなければ、アプリケーション管理を完璧に整えなければ——そう考えるほど、1つの機能に時間を取られ、他の取り組みに手が回らなくなります。

壁3: 優先順位がつけられない

戦略がなく、基準もなければ、何から手をつけるべきかの優先順位もつけられません。モジュールが多すぎて全体像が掴めず、限られた人員で場当たり的に対応する——そしてさらに全体像が見えなくなるという悪循環に陥ります。

これら3つの壁は独立しているのではなく、連鎖して「入れただけ」の状態を固定化させています。

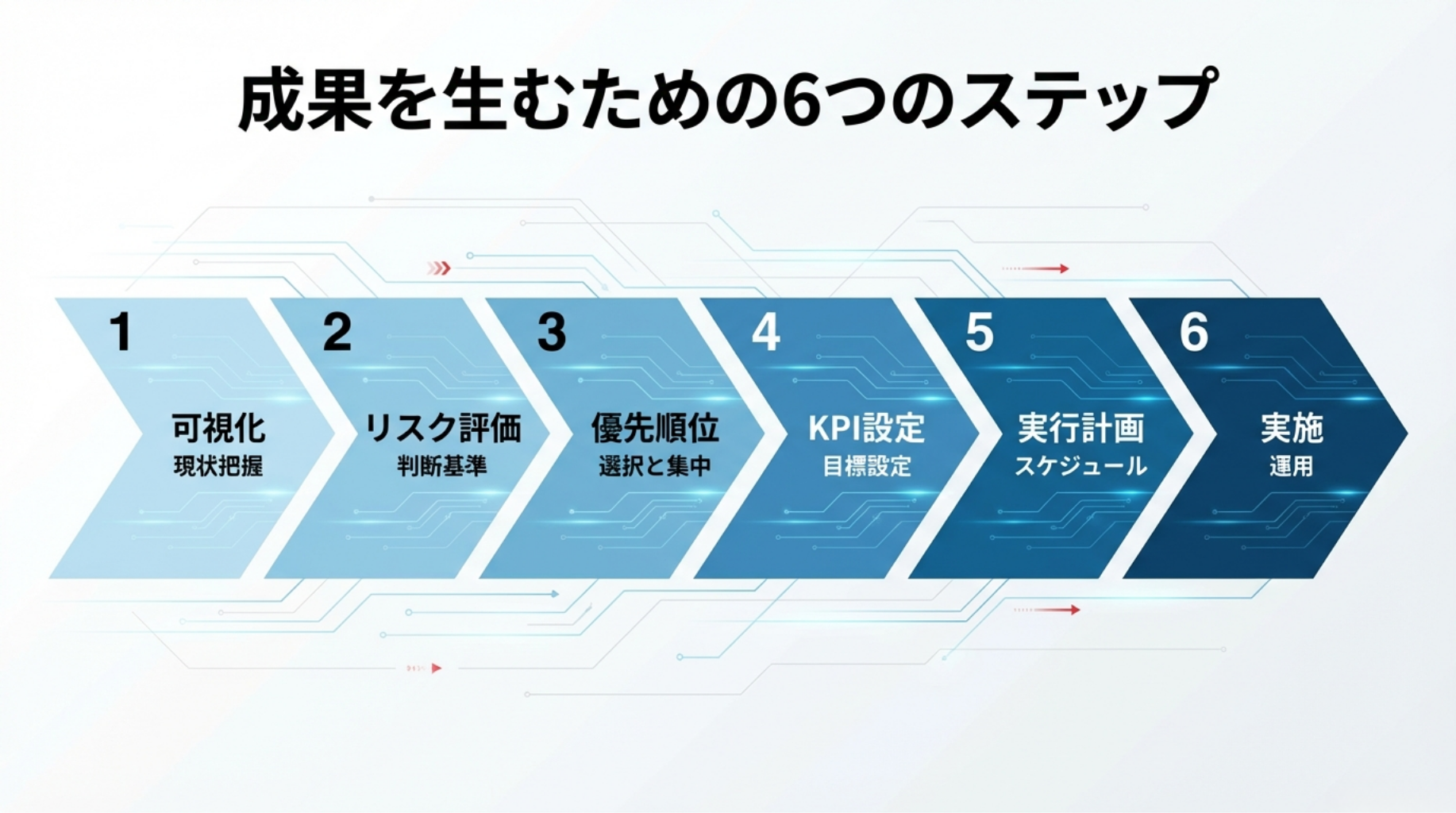

脱却のための6つのステップ

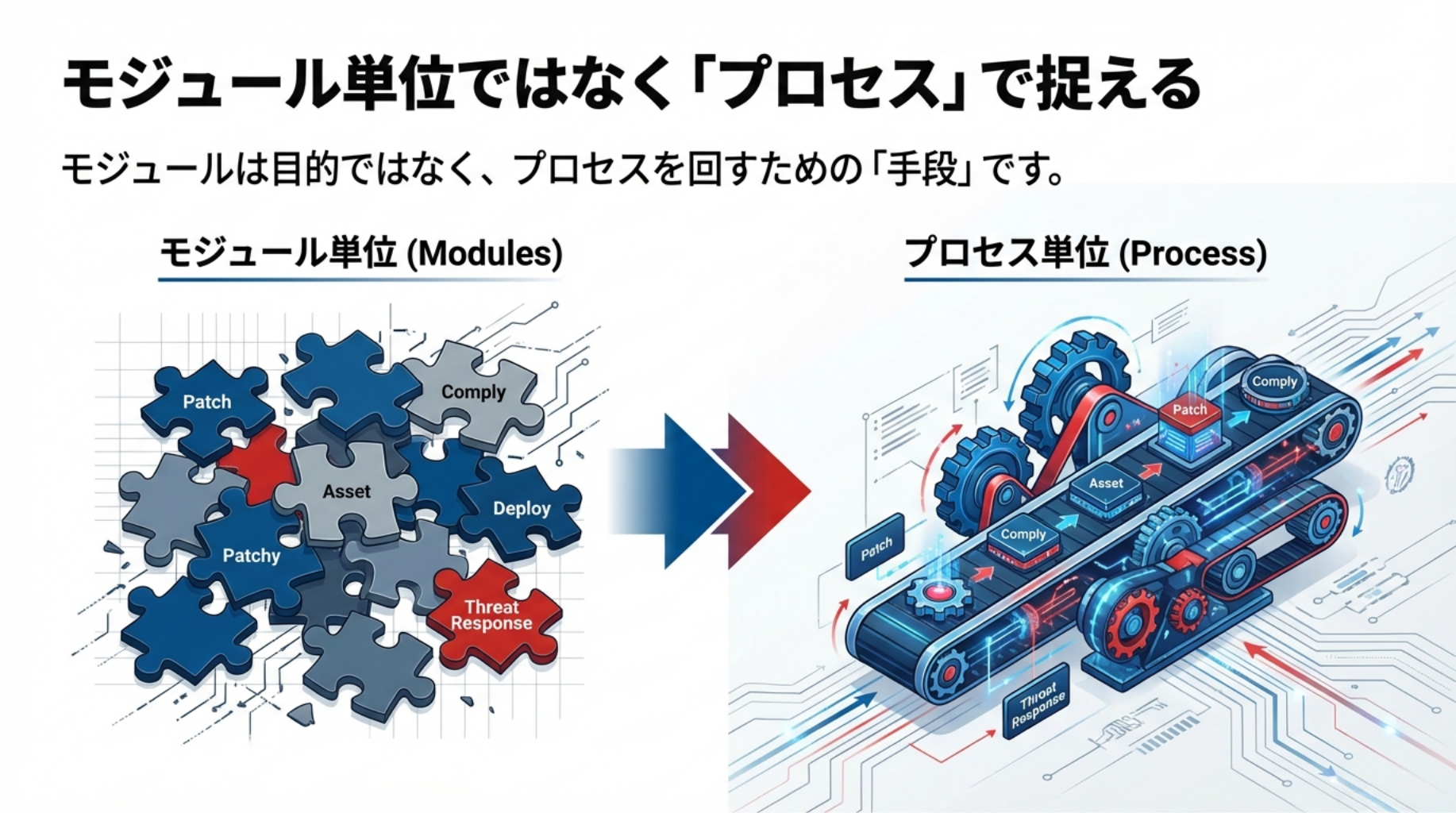

では、どうすれば「入れただけ」から抜け出せるのでしょうか。ポイントは、モジュール単位で考えるのではなく、プロセスとして捉えることです。

具体的には、以下の6つのステップで進めます。

- 可視化 — 現状を正確に把握する

- リスク評価 — どこにリスクがあるか評価する

- 優先順位付け — 何から取り組むか決める

- KGI・KPI設定 — 目標を定める

- 実行計画の策定 — いつまでに何をするか計画する

- 実施 — 計画に沿って実行する

大切なのは、モジュールを入れることが目的ではなく、このプロセスを回すことが目的だという点です。PatchやComplyといったモジュールは、各ステップの中で「手段」として活用するものです。

各ステップの実践ガイド

ステップ1: 可視化 — まず「今、何があるか」を知る

すべての出発点は、管理対象のエンドポイントで何が起きているかを正確に把握することです。Taniumでまず確認すべき項目は以下の4つです。

- ハードウェアインベントリ: どんな端末が何台あるか

- ソフトウェアインベントリ: 何がインストールされているか

- 脆弱性の有無: パッチ未適用やバージョン不足がどこにあるか

- ポリシー準拠状況: セキュリティポリシーに沿った設定になっているか

パッチ適用やアプリケーション管理は、独立した課題ではなく脆弱性の可視化に紐づく項目です。個別に考えるのではなく、脆弱性管理の一環として捉えることで全体像が見えてきます。

ステップ2: リスク評価 — どこが危ないかを判断する

可視化されたデータをもとに、リスクの大きさを評価します。判断基準は主に3つです。

- 影響度: その資産が侵害されたとき、業務にどの程度の影響があるか

- 攻撃可能性: 外部からの攻撃を受ける可能性がどの程度高いか

- 衛生管理状態: 現時点でのパッチ適用率やポリシー準拠率はどうか

すべてのエンドポイントを同じ優先度で管理しようとすると手が回りません。リスクの高い領域を特定し、リソースを集中させる判断材料を作るのがこのステップです。

ステップ3: 優先順位付け — 効果の高い取り組みから進める

リスク評価の結果を踏まえ、何から取り組むかの優先順位を決めます。一般的に取り組みやすく効果が高い順序は以下の通りです。

- 資産の把握(何がどこにあるかの台帳を確実にする)

- OSパッチ管理(脆弱性対策の基本)

- アプリケーション管理(必須アプリの正常動作確認、深刻度の高いアプリの更新・利用停止)

- ポリシー管理(セキュリティ設定の標準化)

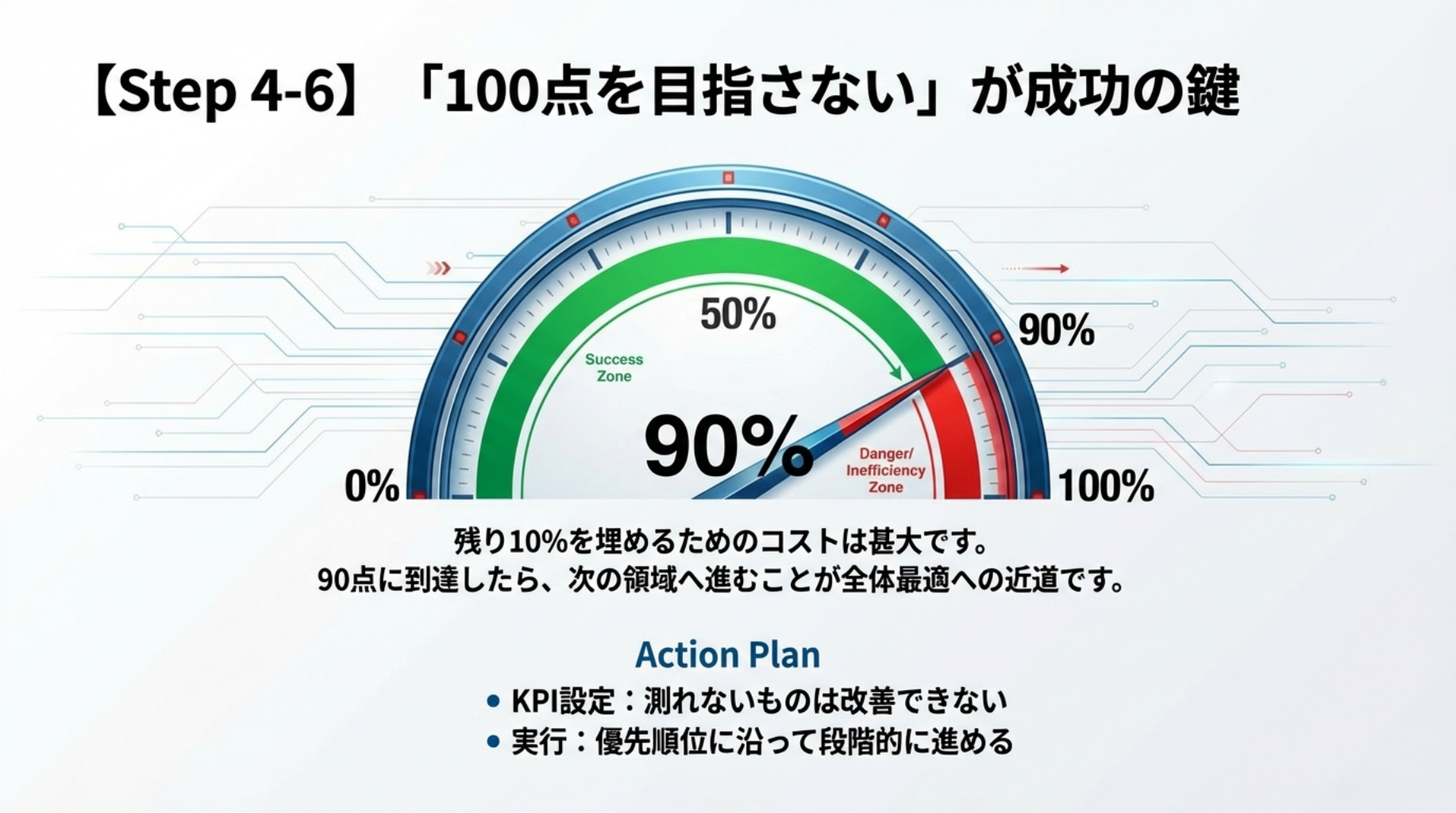

ここで重要なのは、100点を目指すのは非効率だということです。まずは90点を目標にする。残り10%にかかるコストと労力は、最初の90%とは比較にならないほど大きいからです。完璧を目指しすぎず、効果の高い取り組みを計画的に進めることが脱却への近道です。

ステップ4: KGI・KPI設定 — 測れないものは改善できない

優先順位が決まったら、可視化された項目に対応づけてKGI・KPIを設定します。

例えば以下のような指標です。

| 対象領域 | KPIの例 |

|---|---|

| 資産の把握 | 管理端末の網羅率(管理台数 / 想定台数) |

| OSパッチ管理 | 重要パッチの適用率、適用までの平均日数 |

| アプリケーション管理 | 必須アプリの導入率、脆弱アプリの残存台数 |

| ポリシー管理 | ポリシー準拠率 |

KPIを設定することで、「何をもって進捗とするか」が明確になり、100点を目指す呪縛からも解放されます。「パッチ適用率90%を3ヶ月で達成する」という具体的な目標があれば、チーム全員が同じ方向を向いて動けます。

ステップ5: 実行計画の策定

KPIが決まったら、いつまでに何をするかの実行計画を策定します。ここでも完璧を求めすぎないことが重要です。すべてを一度にやろうとせず、優先順位に沿って段階的に進めます。

ステップ6: 実施

計画に沿って実行に移します。実施フェーズでよくあるつまずきは、やはり完璧を目指しすぎることです。90点に到達したら次の領域に進む、という割り切りが、結果的に全体のセキュリティレベルを最も早く底上げします。

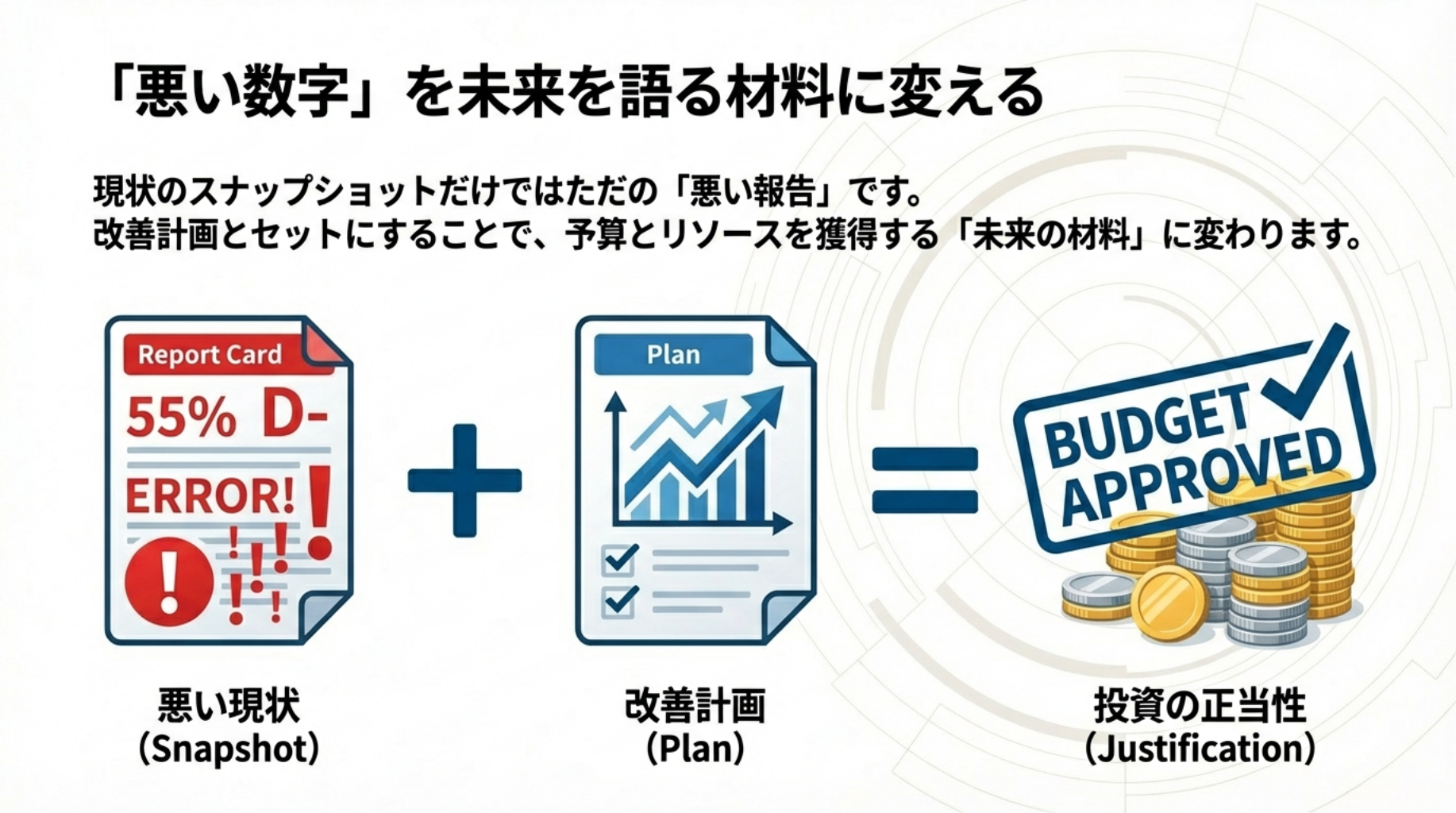

経営層への報告 — 「悪い数字」を未来の材料に変える

可視化が進むと、今まで見えていなかった未対応の端末や悪い数字が浮き彫りになります。「報告しづらい」と感じる気持ちは自然ですが、ここが実は大きなチャンスです。

現在のスナップショットだけを見せるから悪く見えるのです。

大切なのは、データを 「未来を語るための材料」として使う ことです。

- 「現在こういう状況です」で終わらず、「こういう計画で、ここまでにはこういう状態に持っていきます」と未来を示す

- 計画を確実に進めるために必要なリソース(人員増強・予算等)を具体的に提示する

- 経営層からの全社アナウンスや意識改革への協力を依頼する根拠にする

つまり、可視化されたデータは「問題の報告」ではなく、組織一体となって取り組むための共通言語です。改善トレンド(推移)をあわせて見せることで、「着実に前に進んでいる」ことを経営層に伝えることができます。

まとめ — Tanium専任者の役割を再定義する

「入れただけ」からの脱却は、実はTaniumの使い方だけの問題ではありません。Taniumというツールを組織の中でどう位置づけるかの問題です。

ありがちなのは、Taniumに関する運用をすべてTanium専任者1人に任せてしまうパターンです。しかし、それでは活用範囲は広がりません。

Taniumは各業務を効率化するためのツールと捉えて、ロールごとに使い分けるのが効果的です。

- パッチ運用者がTaniumを使ってパッチ管理を行う

- アプリケーション運用者がTaniumを使ってアプリ管理を行う

- セキュリティ運用者がTaniumを使ってセキュリティ監視を行う

- Tanium専任者は、プラットフォームの維持管理と各ロールへのTaniumの使い方指導に集中する

この役割分担ができれば、Tanium専任者が1人でも、Taniumを活用する人は組織全体に広がります。

最初の一歩は、Taniumで行う業務を整理し、誰がどの機能を使うべきかを明確にすることです。そこから「可視化→リスク評価→優先順位付け→KGI・KPI設定→実行計画→実施」のプロセスを回していけば、「入れただけ」の状態から着実に前進できます。

自社だけで戦略策定やロードマップの設計を進めるのが難しい場合は、Taniumの運用に精通した専門家の支援を活用するのも有効な選択肢です。