「Tanium(タニウム)という名前は聞いたことがあるけれど、具体的に何ができるソリューションなのかよくわからない」「自社の課題解決にどう役立つのか知りたい」——そんな疑問をお持ちではないでしょうか。

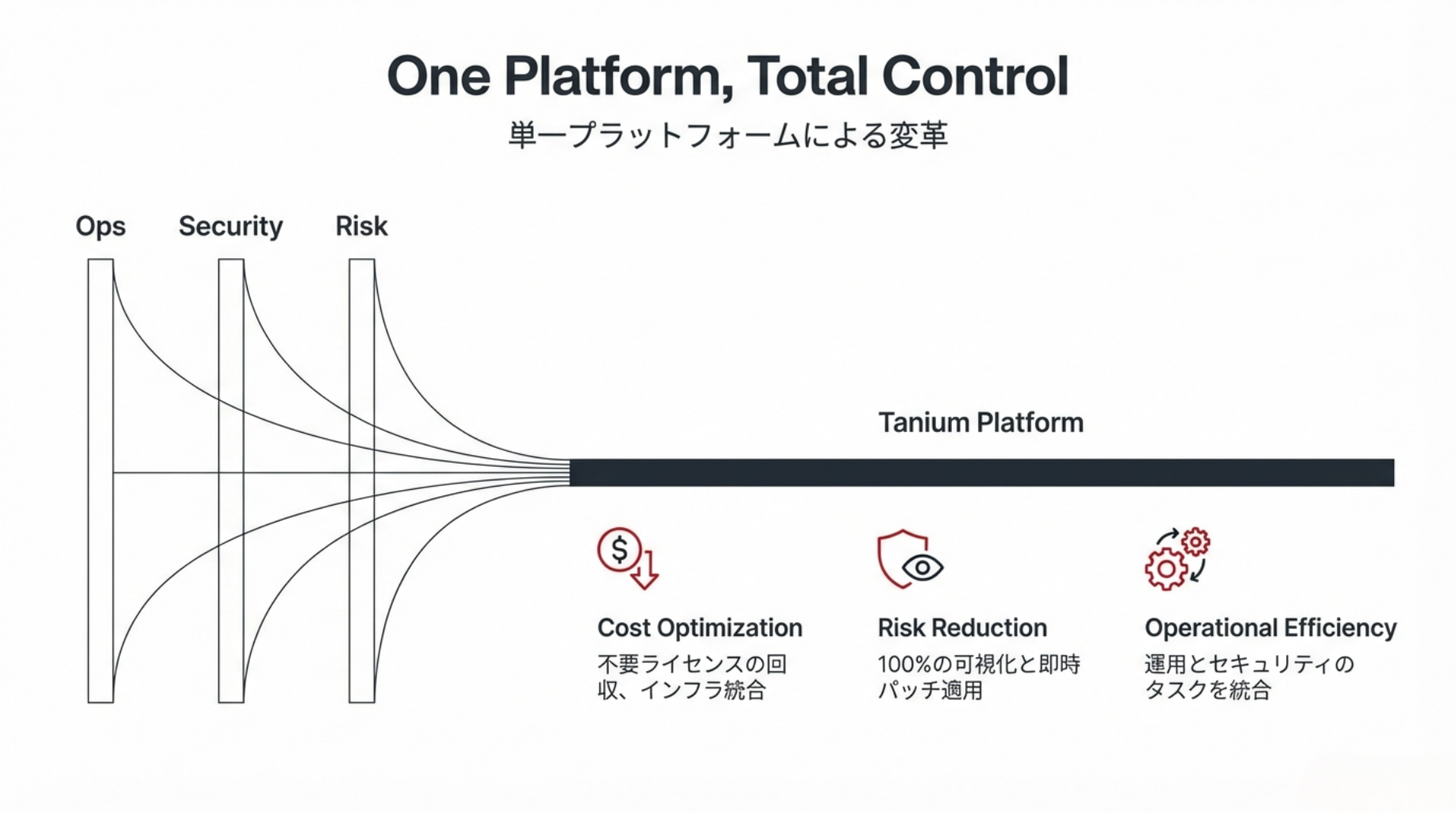

Taniumは、数万台規模のエンドポイントであっても数秒から数分で状態を把握し、IT資産の管理からパッチ適用、高度な脅威検知、インシデント対応に至るまで、IT運用とセキュリティのあらゆるタスクを単一のプラットフォームで完結させます。

本コラムでは、「Taniumで実際に何ができるのか」を明確にするため、日々の運用やセキュリティ対策における具体的なユースケースをカテゴリ別にご紹介します。自社の環境に当てはめながら、Taniumがもたらす圧倒的なスピードと網羅性をぜひご確認ください。

目次

リアルタイム状態把握・可視化

組織内の全端末におけるハードウェア・ソフトウェア情報やパフォーマンスの稼働状況を数秒から数分で収集し、常に最新のIT環境を把握します。オンライン・オフラインを問わず、全社規模のインベントリやエンドポイントの状態を統合的に可視化します。

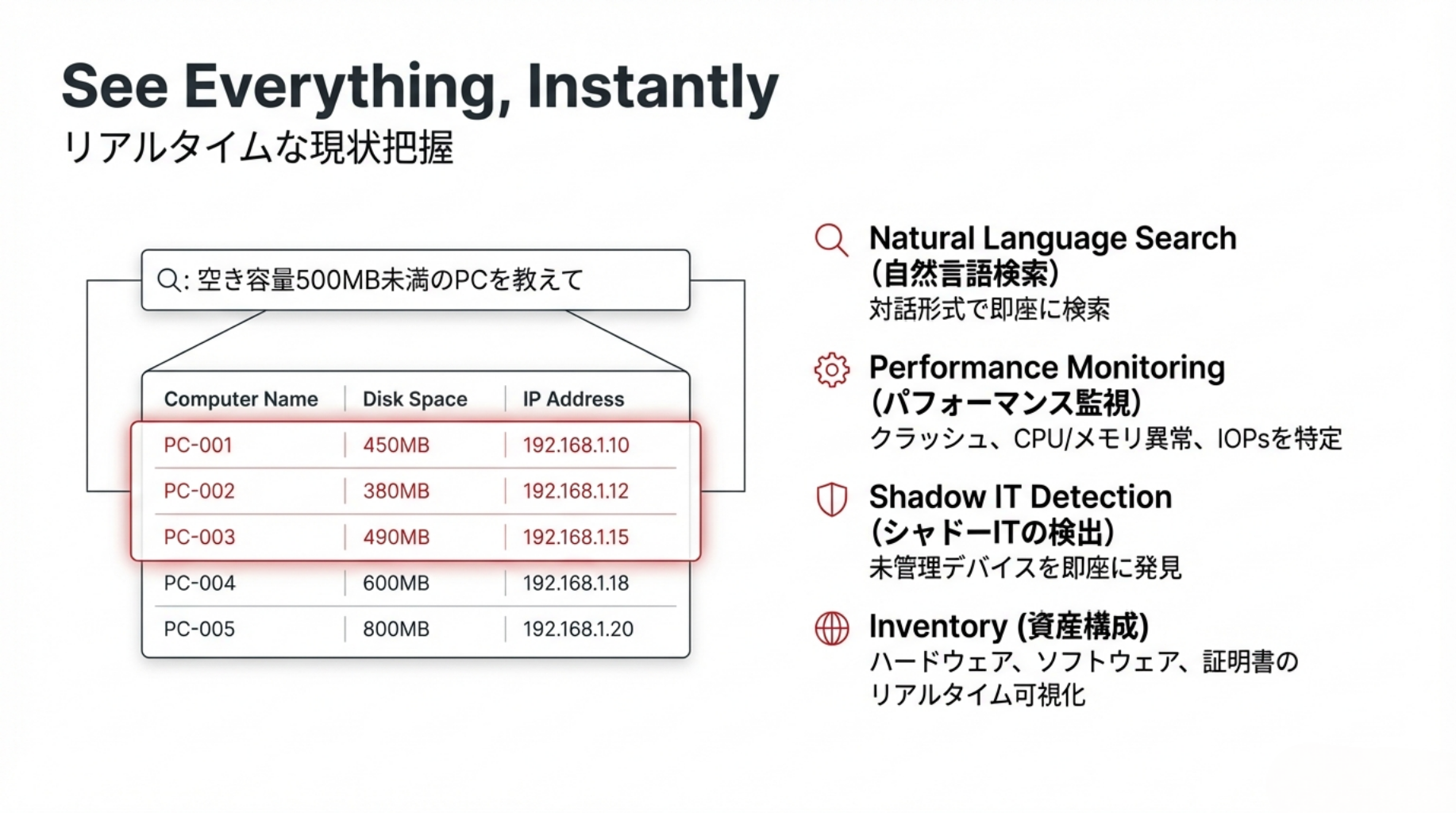

- 特定アプリケーションのパフォーマンス監視: ブラウザやウェブ会議ツールなどの特定のアプリケーションによる、CPUやメモリの異常消費、クラッシュ履歴をリアルタイムに検知します。これにより、業務に支障をきたすパフォーマンスの低下をいち早く把握できます。

- パフォーマンス低下のボトルネック特定: ディスクの読み書き速度(IOPs)やプロセスごとのネットワーク遅延を測定します。端末の動作を遅くしている根本的な原因を正確に特定し、可視化します。

- 自然言語を用いた端末状態の即時検索: 「空き容量500MB未満のPCを教えて」のように対話形式で質問を入力することで、ネットワーク全体の端末の現状を即座に検索して可視化します。

- ハードウェアおよびソフトウェア構成のリアルタイム把握: 全端末の稼働時間、インストールされているソフトウェア、CPUやメモリなどのハードウェア構成を数秒から数分で収集し、現在の状態を正確に可視化します。

- 実行中のプロセスやサービスの可視化: ネットワーク全体で現在実行されているプロセスやサービスをリアルタイムにリスト化します。必須サービスが停止していないか、または予期せぬプロセスが動いていないかを確認できます。

- ユーザーのログインおよびセッション状況の確認: 現在端末にログインしているユーザー情報や、過去のログイン履歴、リモートデスクトップの接続状態をリアルタイムに把握します。

- オープンポートとネットワーク接続の監視: 端末で開いているポートや、現在確立されているネットワーク通信をリアルタイムで確認します。意図しない外部との通信や不正なポートの解放がないかを監視します。

- 端末の起動およびログオン時間の可視化: 端末のOS起動時間やユーザーのログオンにかかる時間を継続的に測定します。システムの立ち上がりに時間がかかっている端末を特定し、従業員体験の低下を防ぎます。

- 管理外デバイスの即時検出: 管理下の端末をセンサーとしてネットワークをスキャンし、管理外のルーターや個人の持ち込みデバイス(シャドーIT)を即座に検出して可視化します。

- SSL/TLS証明書の有効期限と状態確認: 全端末にインストールされている証明書の有効期限切れや、強度の低い暗号化アルゴリズムが使用されていないかをリアルタイムに検出・可視化します。

資産管理・構成管理

ハードウェア構成やソフトウェアのインストールおよび使用状況を正確に把握し、IT資産を効果的に管理します。管理外デバイス(シャドーIT)の検出や不要な有償ライセンスの回収などにより、環境全体の構成の適正化とコスト最適化を支援します。

- CMDBとの同期: 数秒から数分で収集した全端末のハードウェアおよびソフトウェア情報を、ServiceNowなどのCMDBへリアルタイムにエクスポート・同期し、常に最新の資産状態を維持します。

- SBOMを活用した特定ライブラリの迅速な発見: SBOM(ソフトウェア部品表)を活用してファイルシステムを検索し、特定のOSS脆弱性ライブラリを持つ端末を全社環境から数分で特定します。

- 管理外デバイス(シャドーIT)の検出: 管理下の端末をセンサーとしてローカルネットワークをスキャンすることで、管理外のルーターやBYOD(私物端末)などを即座に検出して可視化します。

- クラウドとオンプレミスの統合管理: AWS、Azure、Google Cloudなどのクラウドプロバイダーからインスタンス情報を収集し、オンプレミス端末のインベントリと統合して一元管理します。

- 証明書の有効期限と暗号化アルゴリズムの監査: 全端末にインストールされているSSL/TLS証明書をスキャンし、有効期限切れが迫っているものや強度の低い暗号化アルゴリズムを使用しているものを検出します。

- オフライン端末を含めた全社インベントリの常時可視化: オフライン状態の端末の直近のデータをデータベースのキャッシュから呼び出すことで、オンラインとオフラインのデータを集約した完全なインベントリレポートを常に可視化します。

- ソフトウェアの使用状況モニタリング: 各端末でのソフトウェアのインストール状況と実際の実行日時・使用レベルを監視し、一定期間使用されていない有償ソフトウェアのライセンスを特定して回収の判断に役立てます。

- IT資産管理(ITAM)システムへのデータ連携: 収集したインベントリデータをFlexeraなどのサードパーティ製IT資産管理アプリケーションに対してスケジュールに沿ってエクスポートし、外部システムの情報を最新に保ちます。

- ハードウェア構成に基づく端末の特定: CPUのモデルや物理コア数、搭載メモリ量、ディスクの空き容量や種類などの詳細なハードウェア情報を収集し、特定の構成条件に合致する端末を容易にグループ化・把握します。

- コンテナおよびコンテナイメージの構成把握: 環境内で稼働しているコンテナや、レジストリ内に存在するコンテナイメージのインベントリレポートを作成し、それらをホストしている端末の構成を特定・可視化します。

脆弱性管理

業界標準(CISベンチマークなど)や独自のコンプライアンス要件に基づき、OSの設定不備やソフトウェアの脆弱性を継続的かつ全社規模でスキャンします。検出されたリスクを可視化し、修正パッチの適用などのシームレスな修復アクションへつなげます。

- 業界標準に基づくOS設定不備の監査: CISベンチマークやDISA STIGなどの業界標準に基づいて、パスワードポリシーの不備や不要なサービスの起動といったOSのセキュリティ設定の逸脱を全社規模でスキャンして評価します。

- 脆弱性検出から修正までのシームレスな対応: 端末の脆弱性スキャン結果の画面から直接パッチ管理・展開のプロセスへ移行し、発見された特定の脆弱性(CVE)を修正するためのパッチをピンポイントで即座に配信します。

- コンテナイメージの脆弱性特定: クラウド環境のコンテナレジストリ内に存在するイメージに対して、ソフトウェア部品表(SBOM)のデータをベースにしたスキャンを実施し、環境内に潜むコンテナの脆弱性を特定します。

- 管理外デバイスおよびネットワーク機器のリモートスキャン: 管理エージェントがインストールされていない端末やルーターなどのネットワーク機器に対して、管理下の端末を踏み台としたネットワークスキャンによるリモートからの脆弱性スキャンを実行します。

- OT(制御技術)デバイスの脆弱性可視化: 工場設備などに利用されるOTデバイスの通信プロトコルやファームウェアのバージョン情報を収集し、それらに該当する既知の脆弱性を特定して環境内のリスクを把握します。

- ソフトウェア部品表(SBOM)を用いたコンポーネントレベルの評価: ファイルシステムをスキャンして収集したSBOMデータを活用し、インストールされているアプリケーションだけでなく、その内部に組み込まれた特定のライブラリや依存関係に潜む脆弱性を継続的かつ自動的に評価します。

- 許容可能なリスクや対応不可端末の例外管理: 独自のアプリケーションが稼働していてアップデートできないサーバーなど、特定の脆弱性や設定不備に対する結果を例外として設定し、不要な警告を非表示にして対応の優先順位付けを効率化します。

- 独自のスクリプトを用いたカスタムコンプライアンスチェック: 既存の標準ベンチマークではカバーしきれない組織固有のセキュリティ要件に対し、独自のスクリプトを実行して結果を判定するカスタムチェックを作成し、コンプライアンス状態を評価します。

パッチ管理

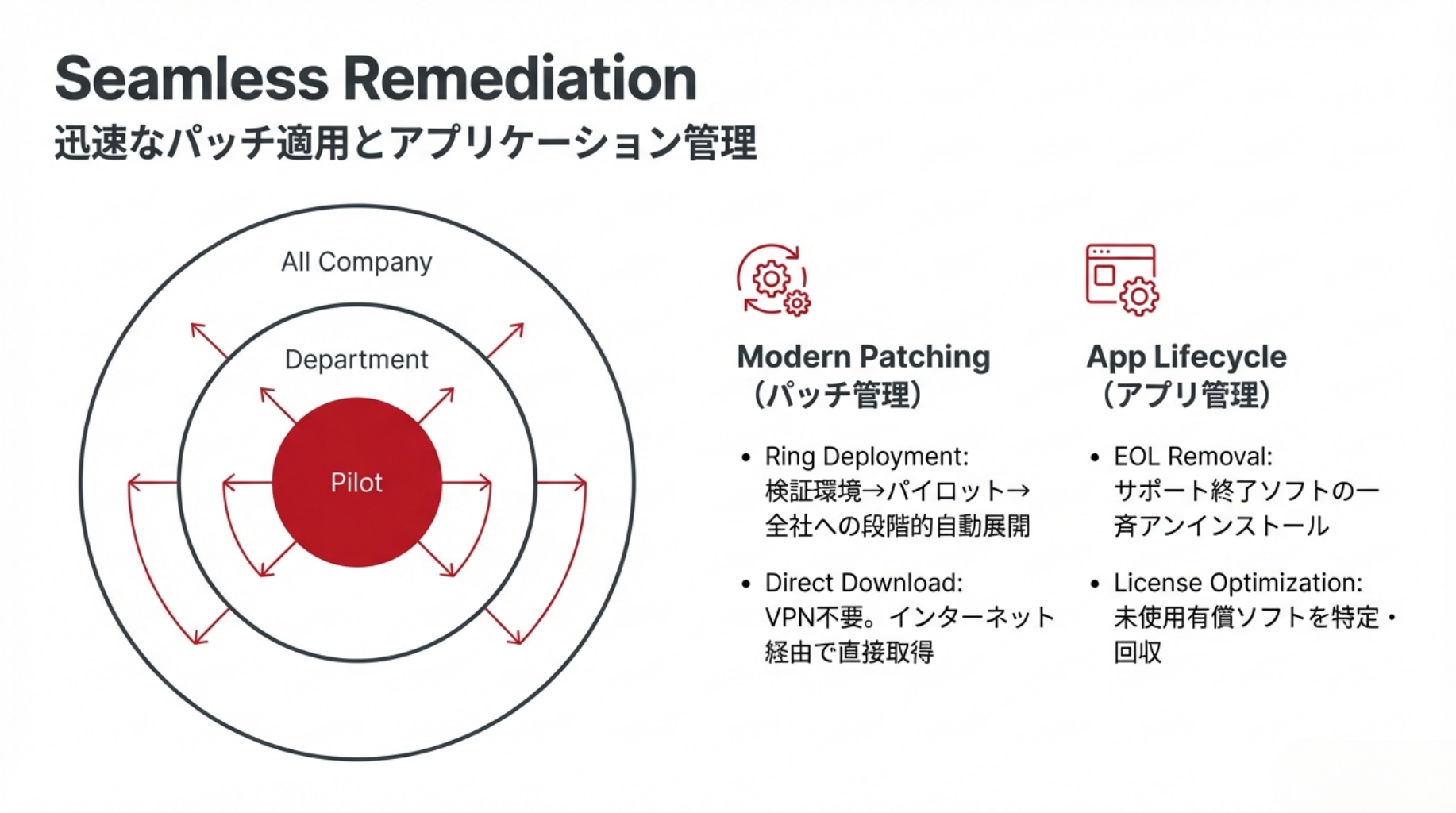

WindowsやLinuxなどのOSに対する更新プログラムの自動配信や、パイロット部門から全社への段階的な展開(リング展開)を効率的に実行します。過去の実績に基づく安全な展開や、緊急時のゼロデイパッチの即時配信により、常にセキュアな状態を維持します。

- 段階的なパッチの自動配信: 月例パッチを「IT部門検証環境」から「特定パイロット部門」、そして「全社」へと自動で段階的に展開し、不具合のリスクを最小限に抑えながら配信します。

- インターネット経由での直接パッチ取得: VPNに接続していないテレワーク端末に対し、ベンダーの配信ネットワークから直接パッチを取得させることで、社内ネットワーク帯域の逼迫を防ぎます。

- ユーザー主導のセルフサービス適用: パッチが未適用の端末にポップアップ通知を表示し、ユーザー自身が業務の都合に合わせてキリが良いタイミングでパッチを適用できるようにします。

- 複数OSをまたいだ一元的なパッチ適用: Windows端末だけでなく、Red HatやUbuntuなどのLinuxサーバーに対しても、リポジトリスキャンを利用して同一のプロセスで一元的にパッチを適用します。

- 過去の適用実績に基づく安全な展開: これまでの適用成功実績やパフォーマンスへの影響といったデータに基づいて安全性を評価し、不具合を起こしにくいパッチを安全に展開します。

- 緊急パッチの即時配信とリアルタイム確認: ゼロデイ脆弱性などの重大な脅威に対して緊急パッチを即時に配信し、全社的な適用完了までの推移をリアルタイムに確認してリスクを迅速に低減します。

アプリケーション管理

サードパーティ製アプリケーションの自動更新や、業務に必要な複数ソフトウェアの順序指定一括インストールなどを一元的に実施します。ユーザー主導のセルフサービスポータルによる導入や、サポート終了ソフトウェアの全社的な排除により、利便性と安全性を両立します。

- ユーザー主導の承認済みアプリケーション導入: 管理者権限を持たない一般ユーザーに対し、あらかじめ承認されたアプリケーションのカタログを提供するポータル画面を用意し、ユーザー自身の都合が良いタイミングで自由にインストールやアンインストールを行えるようにします。

- サードパーティ製アプリケーションの自動追従・更新: 頻繁にアップデートされるWebブラウザやPDFリーダーなどのサードパーティ製アプリケーションに対し、ベンダーから最新版がリリースされたタイミングで自動的に取得・更新を実施し、常にセキュアな状態を維持します。

- 未使用の有償ソフトウェアの特定とライセンス回収: 各端末でのソフトウェアの使用状況を継続的に監視し、一定期間(例:90日間)一度も起動されていない有償ソフトウェアを特定して自動でアンインストールすることで、無駄なライセンスコストを削減します。

- 業務に必要な複数アプリケーションの順序指定一括インストール: OSの初期展開後やキッティングの完了時に、業務に必須となる複数のアプリケーションや設定パッケージを、依存関係を考慮した特定の順序で一括して自動インストールします。

- サポート終了(EOL)ソフトウェアの全社一斉アンインストール: セキュリティ上の重大なリスクとなるサポート終了済みの古いソフトウェアが残存している端末を全社規模で検出し、該当端末から一斉にアンインストールしてリスクを排除します。

- ユーザーの業務を妨げない柔軟なアプリケーション展開: アプリケーションの更新や削除を実行する前にユーザーへ事前通知を行い、作業のキリが良いタイミングまで適用を延期させたり、インストール後の再起動に猶予期間を設けたりすることで、業務への影響を最小限に抑えます。

- 社内独自アプリケーションの配布と設定の自動化: カスタムスクリプトやレジストリの変更、固有の設定ファイルを含む独自のアプリケーション展開パッケージを作成し、複雑な導入手順を要する社内システムを全社または特定の部門へ自動で一斉に配布・設定します。

ポリシー管理

OSのファイアウォール、ディスク暗号化、リムーバブルメディアのアクセス制御などのセキュリティ設定を全端末に対して強制適用します。意図しない設定の逸脱を検知して自動修復することで、社内外の環境を問わず一貫したコンプライアンス状態を保ちます。

- ドメイン非参加端末へのグループポリシー強制適用: 社内ネットワークやActive Directoryに接続していないテレワーク端末に対しても、OSのローカルグループポリシーや管理テンプレート(ADMX)と同等の設定を強制適用し、一貫したセキュリティ状態を維持します。

- OS標準ファイアウォールの一元管理: WindowsやLinuxなど複数OSの標準ファイアウォール設定を一元的に管理し、社内外の環境を問わず、ネットワークトラフィックの許可およびブロックルールを強制します。

- リムーバブルメディアのアクセス制御と柔軟な例外管理: USBメモリなどのリムーバブルメディアへのアクセスを原則ブロックしつつ、特定のベンダーやデバイスIDを持つ承認済み機器に対してのみ、読み取り・書き込みを許可する例外ルールを適用します。

- ディスク暗号化の強制と回復キーの中央管理: WindowsやmacOSのOS標準ディスク暗号化機能を強制的に有効化し、ユーザーがパスワードやPINを忘れた際に必要となる回復キーを管理プラットフォーム上で安全に一元管理します。

- アプリケーションの実行制御(ホワイトリスト・ブラックリスト管理): 特定のパス、ハッシュ値、または署名を持つ実行ファイルやスクリプトの起動を禁止するブラックリスト、あるいは許可されたアプリケーションのみ実行を許可するホワイトリストのポリシーを構成して不正なプログラムの起動を防ぎます。

- マルウェア対策機能の統合管理と定義ファイルの自動更新: OS標準のマルウェア対策機能に対し、定義ファイルの自動更新のスケジュール設定やオンデマンドスキャンの実行、リアルタイム保護の有効化などを一元的に管理・強制します。

- 意図しない設定変更に対する自動修復: あらかじめ定義された正しいセキュリティ設定(特定のレジストリ値やサービスの起動状態など)からの逸脱を検知した際に、自動的に不正なプロセスを停止させたり、レジストリやファイルを元の状態に修復するポリシーを適用します。

- 外部デバイスのインストール制限: カメラやBluetoothデバイスなど、あらかじめ許可した特定のデバイスクラスやハードウェアIDに合致しない限り、新しいデバイスドライバーのインストールをシステムレベルで制限します。

脅威検知

端末上でのプロセスやネットワーク通信の振る舞いをリアルタイムに監視し、未知のマルウェアやファイルレス攻撃などの不審な活動を特定します。外部の脅威インテリジェンス(IOC)やYARAルールを活用し、高度な攻撃の痕跡を全社環境から迅速にあぶり出します。

- 振る舞いベースの高度なマルウェア検知: 正規のプログラムに偽装した悪意あるコードの実行や、ディスクに保存されないファイルレスマルウェアの活動を、端末上のプロセスの振る舞いからリアルタイムに検知します。

- 外部脅威インテリジェンスを活用したファイルの自動評価: 環境内で新たに実行された未知のプログラムの情報を、外部の脅威情報データベースと自動的に連携させて照合し、悪意のあるファイルかどうかを即座にスコアリングして判定します。

- カスタムルールによる悪意あるコードの精密な特定: 独自のパターンマッチングルールを全社規模で展開し、ディスク上のファイルや実行中のプロセス・メモリ内に潜む不審な文字列や未知のマルウェアの痕跡をピンポイントでスキャンします。

- システムアクティビティの継続的な監視と異常検知: ファイルの生成・削除、ネットワーク通信、レジストリの変更、プロセスの起動といったOSの活動履歴を端末上で継続的に記録・監視し、不審なネットワーク接続や攻撃の初期段階の痕跡を検出します。

- 侵害の痕跡を用いた全社横断的な即時スキャン: 外部機関から提供された最新の脅威情報や、組織内で独自に定義した侵害の痕跡(特定のファイル、ハッシュ値、通信先IPなど)を全社環境へ即座にスキャンし、感染が疑われる端末を数分で特定します。

- 環境内のベースライン化による特異な挙動のあぶり出し: ファイルやプロセス、通信先などの情報が社内環境全体においてどの程度一般的なものかを分析して「通常状態」を把握し、他の端末とは異なる特異な動き(外れ値)をしている端末を特定して未知の脅威を発見します。

- 既存セキュリティ対策ツールのアラート統合と可視化: OS標準のマルウェア対策機能や導入済みの次世代アンチウイルスツールが発報した脅威アラートを統合管理プラットフォーム上で集約し、エンドポイントの他の構成情報と紐付けて一元的に可視化します。

- プロセスの乗っ取り(インジェクション)の検知: OSのAPI呼び出しなどを監視し、攻撃者が正当なプロセスのアドレス空間に悪意のあるコードを注入して自身の実行を隠蔽しようとする、プロセスインジェクションやクレデンシャルダンプの手法を検知して警告します。

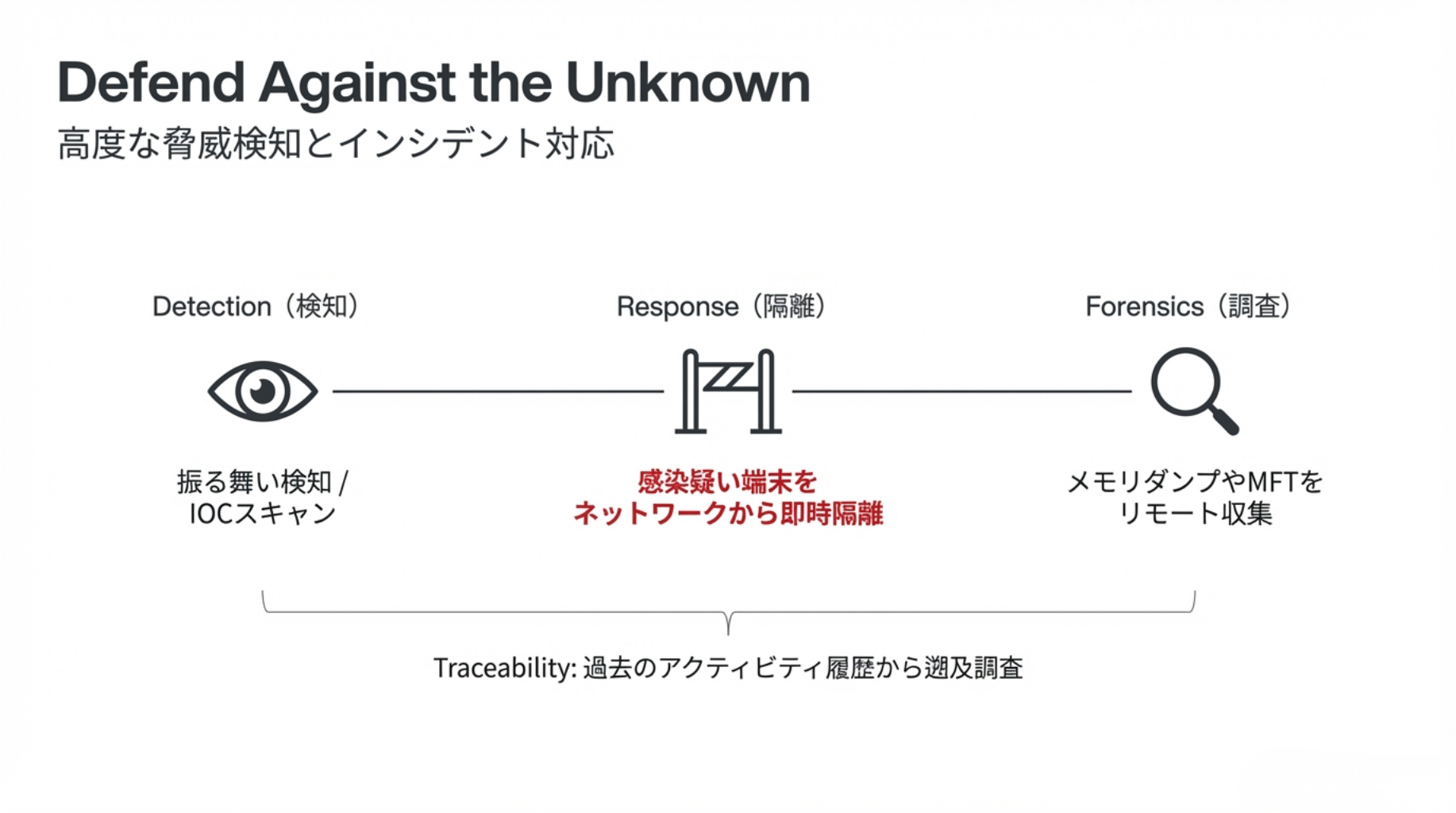

インシデント対応

侵害が疑われる端末のネットワークからの即時隔離や、詳細なフォレンジック証拠データの遠隔収集を安全に実施します。脅威検知時の自動対応や、記録された過去のアクティビティ履歴の遡及調査により、根本原因の特定と被害の極小化を迅速に行います。

- 侵害が疑われる端末のネットワークからの即時隔離: マルウェア感染や不審な挙動が疑われる端末のネットワーク通信を即座に論理遮断し、管理プラットフォームとの調査用通信のみを許可して脅威の横展開(ラテラルムーブメント)を防ぎます。

- 遠隔からの詳細なフォレンジック証拠データの自動・手動収集: 通常時および隔離状態の端末に対してリモートから安全にアクセスし、メモリダンプ、Windowsイベントログ、マスターファイルテーブル(MFT)などの詳細なフォレンジックデータを収集して調査に役立てます。

- OSのアクティビティ履歴に基づく遡及調査: ファイルの生成・削除、ネットワーク通信、レジストリの変更履歴などを継続的に記録したエンドポイント上のデータベースを検索し、過去に遡って攻撃の侵入経路や影響範囲を調査します。

- 脅威検知時の自動対応と被害の極小化: 特定の悪意あるプロセスの起動や不審なファイルの生成を検知した瞬間に、あらかじめ定義しておいた自動アクション(プロセスの強制終了、ファイルの削除、端末の隔離など)をエンドポイント上で即座に実行します。

- 調査用スナップショットの取得によるオフライン分析: エンドポイントの活動履歴や状態をスナップショットとしてキャプチャして管理プラットフォームへ保存し、対象端末をネットワークから完全に切り離した状態での詳細なフォレンジック分析を可能にします。

- アラートからのシームレスな修復ポリシーの適用: 脅威のアラート画面から直接、特定のファイルの削除やレジストリ値の修正、プロセスの停止などを行う修復ポリシーを作成・適用し、インシデントの発生から修復までの対応時間を大幅に短縮します。

- 複数事象の相関分析による根本原因の特定: パフォーマンスの異常やセキュリティイベント、ソフトウェアのインストール履歴などを単一の調査(インシデント)としてグループ化し、タイムライン上でアクティビティを重ね合わせて俯瞰することで根本原因を特定します。

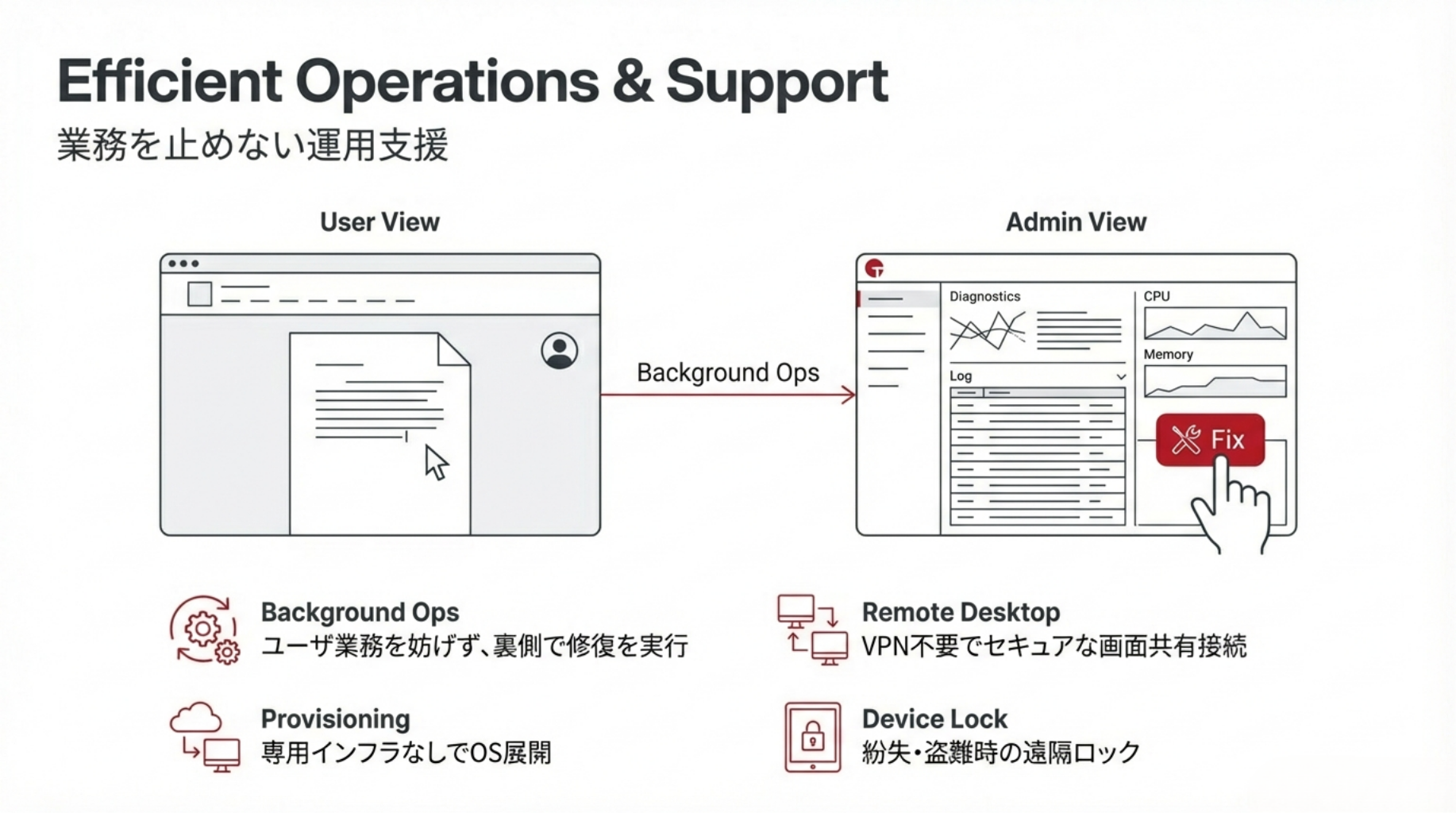

端末管理

ユーザーの業務を妨げないバックグラウンドでの操作や、VPN不要のセキュアなリモートデスクトップ接続により、効率的な遠隔サポートを提供します。また、OSのネットワーク展開(プロビジョニング)や、紛失・盗難時のデバイス強制ロックなど、端末のライフサイクル操作を支援します。

- ユーザーの業務を妨げないバックグラウンド操作: ユーザーが端末を使用中の場合でも、業務画面に影響を与えることなく、バックグラウンドでイベントログの閲覧やファイルの取得、不要なプロセスの終了といった管理操作を実行します。

- VPN不要のセキュアな画面共有とリモート支援: VPN接続がなくても、管理プラットフォームから対象端末へセキュアにリモートデスクトップ接続(画面共有)を行い、ヘルプデスクによるユーザー支援を直接実施します。

- 遠隔からの安全なコマンドライン実行: 管理プラットフォームを経由して、WindowsのPowerShellやLinuxのBashなどのコマンドラインセッションをリモートから直接確立し、詳細な調査や設定変更を安全に実行します。

- 専用サーバーを不要にするOSのネットワーク展開: 拠点にある既存のPCをネットワークブート用の配信サーバーとして活用することで、高価な専用インフラを構築することなくOSの初期導入(ベアメタル展開)を実施します。

- プロビジョニング直後の安全なドメイン参加: 初期セットアップ直後でVPNに接続する前の端末に対して、オフライン環境下で安全にActive Directoryへのドメイン参加プロセスを実行し、速やかにセキュリティ設定を適用できる状態にします。

- 紛失・盗難デバイスの遠隔ロックとデータ保護: 端末の紛失や盗難が発覚した際に、遠隔から強制的にデバイスをロックアウトし、非必須データの消去やOS標準のディスク暗号化機能の凍結(回復キーの要求)を実行して情報漏洩を防ぎます。

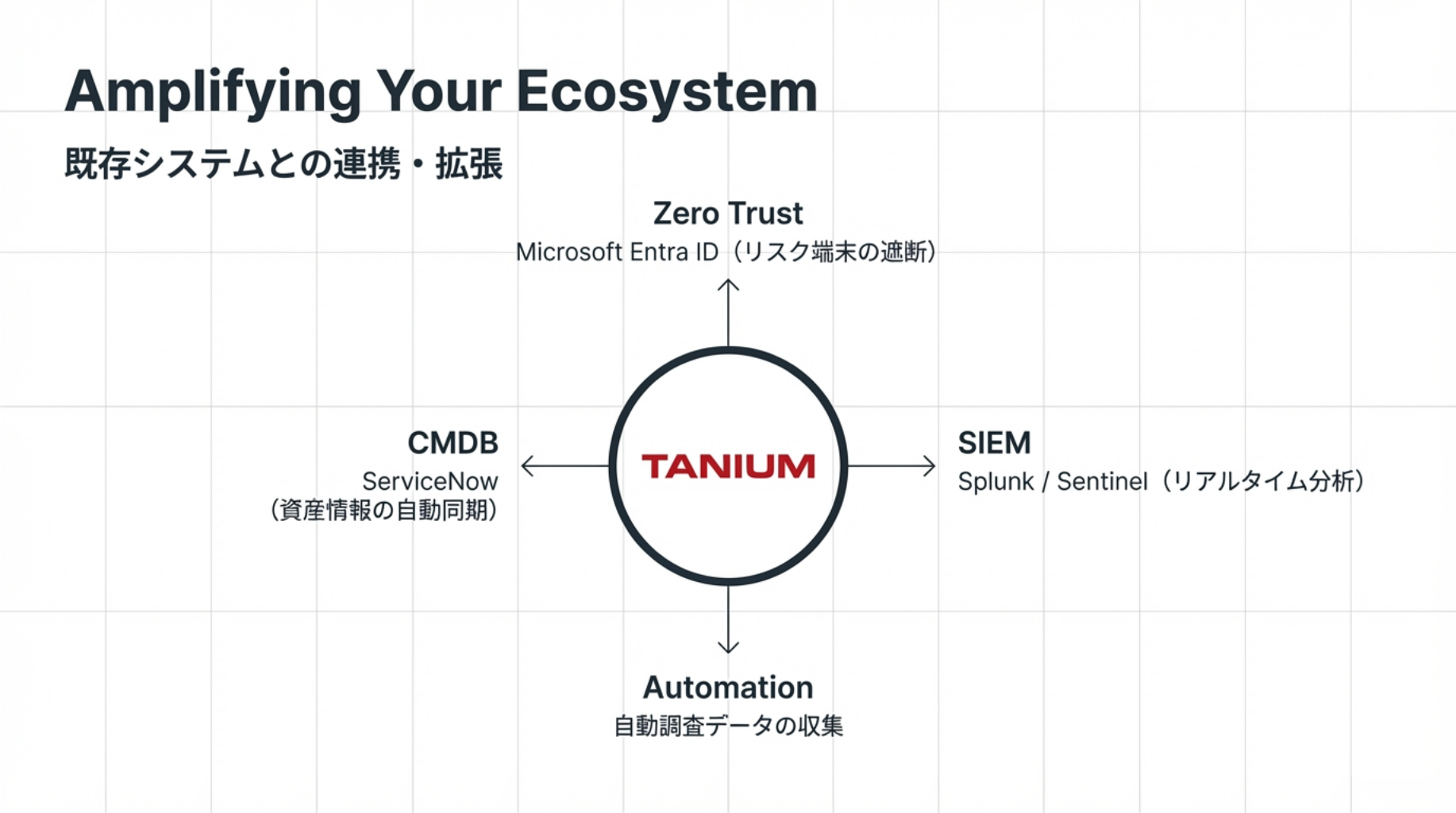

他システム連携・自動化

CMDBやSIEM、ITサービス管理システムといった外部サービスと連携し、インベントリの同期やインシデント起票時の初動調査などを自動化します。また、アイデンティティ管理基盤と連動した動的なアクセス遮断を行うことで、ゼロトラストセキュリティの実現に貢献します。

- アイデンティティ管理基盤と連動したアクセス制御(ゼロトラスト): パッチ未適用や重大な脆弱性が存在するリスクの高い端末情報をMicrosoft Entra IDへ自動連携し、Microsoft 365などのクラウドサービスや社内システムへのアクセスを動的に遮断してゼロトラストセキュリティを実現します。

- 構成管理データベース(CMDB)へのインベントリ自動連携: 全端末から収集した最新のハードウェアおよびソフトウェア情報を、ServiceNow CMDBに対してスケジュールに沿って自動でエクスポート・同期し、常に正確なIT資産状態を維持します。

- インシデント管理システムと連動した初動調査の自動化: ServiceNowでのインシデントチケット起票をトリガーとして、対象端末のプロセス一覧やシステムログなどの詳細な証拠データを自動的に収集し、チケットに添付して調査を迅速化します。

- SIEMへのリアルタイムなデータストリーミング: 端末上で検知されたセキュリティアラートや、プロセスの起動・ネットワーク通信などの詳細な履歴を、Splunk、Microsoft Sentinel、IBM QRadar、LogRhythmなどのSIEMプラットフォームへリアルタイムに転送して相関分析に役立てます。

- IT資産管理システムとのデータ同期によるライセンス最適化: 収集したインベントリデータやソフトウェアの使用状況を、Flexera FlexNet Manager Suiteなどのサードパーティ製IT資産管理プラットフォームへ自動エクスポートし、無駄なライセンスの回収やコスト最適化に活用します。

- 外部脅威インテリジェンスの自動取り込みと評価: VirusTotal、Palo Alto Networks WildFire、ReversingLabs、iSIGHT Partnersなどから提供される最新の脅威情報やハッシュ値を継続してプラットフォームへ取り込み、自社環境内の全端末に対して感染の有無を自動でスコアリングします。

- クラウドストレージへのレポート定期自動配信: パッチの適用率やコンプライアンスの遵守状況などをまとめたレポートを生成し、Amazon S3、Google Cloud Storage、Microsoft Azure Blob Storageなどの外部クラウドストレージへスケジュールに沿って自動で出力・保存します。

- コラボレーションツールへのリアルタイム通知: 重要なセキュリティアラートを検知した際や、システムアクセスの承認フローが必要な際に、SlackやMicrosoft Teamsなどのチャットツールへ即座に通知を送信して管理者の迅速な対応を促します。

まとめ

いかがでしたでしょうか。Taniumを活用することで、サイロ化した複数のツールを統合し、煩雑なITインフラの運用負荷を大幅に削減しつつ、強固なセキュリティ基盤を同時に構築できることがお分かりいただけたかと思います。

一方で、その機能の幅広さゆえに「自社にとって最適な使い方はどれか」と迷われることもあるかもしれません。貴社の現在の課題やセキュリティの目標をお聞かせいただければ、最短距離で効果を実感いただける具体的な導入ステップをご案内いたします。

より詳細な機能のデモンストレーションや、自社環境に合わせた具体的な活用方法にご興味がございましたら、ぜひお気軽にご相談ください。