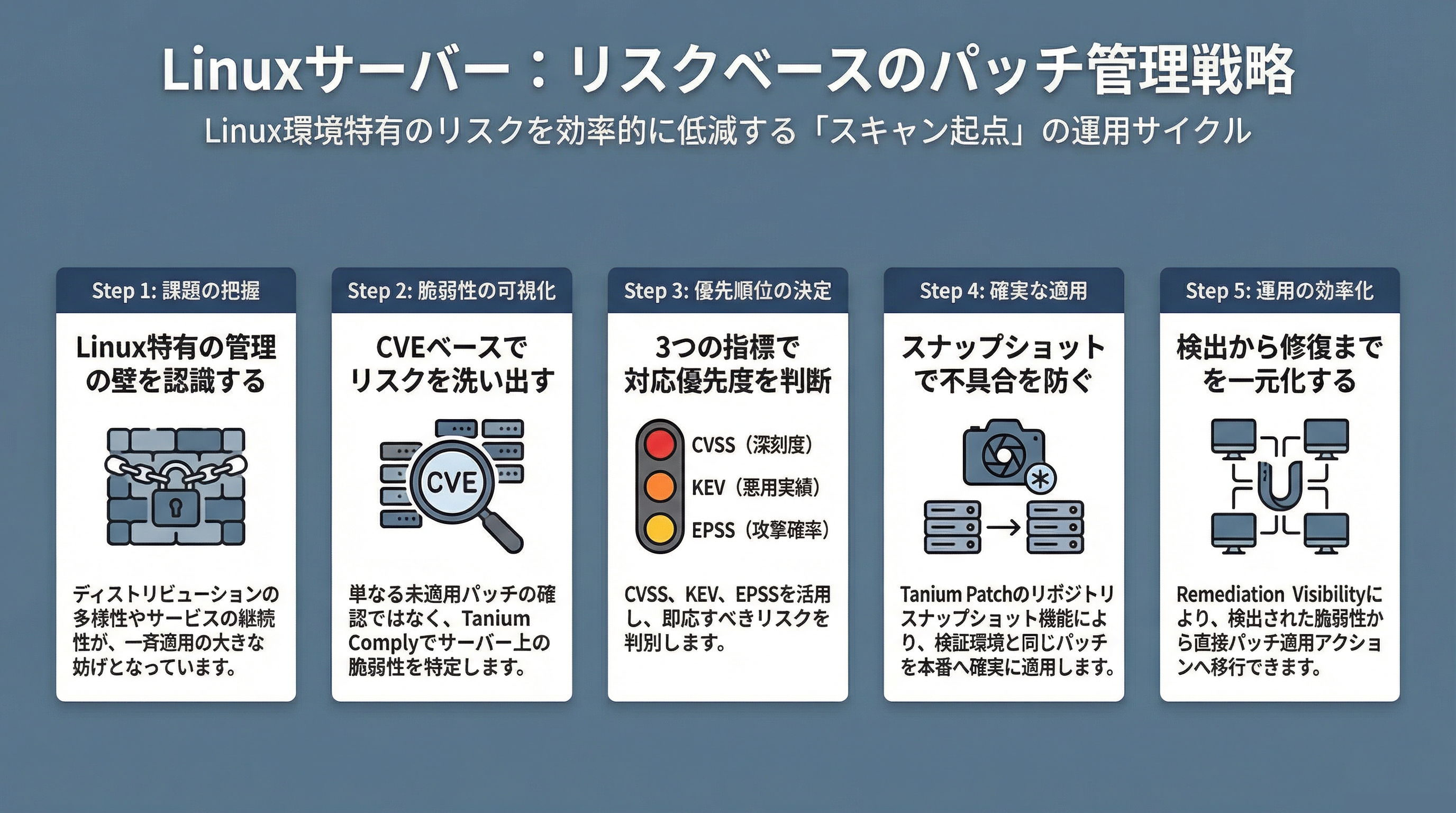

企業のITインフラにおいて、Linuxサーバーのパッチ管理はWindows環境とは異なる独自の課題を抱えています。ディストリビューションの多様性(Red Hat, CentOS, Ubuntuなど)、パッケージ管理システムの違い(yum, apt, zypper)、そして何より「サーバー」という用途ゆえのサービスの停止しづらさが、管理者にとって大きな壁となっています。

本コラムでは、Taniumの「Comply」と「Patch」を組み合わせることで、これらの課題を克服し、Linux環境特有のリスクを効率的に低減する戦略について解説します。

なぜLinuxのパッチ管理は難しいのか?

Windows環境では、Microsoftから提供される月例パッチを一斉適用する運用が一般的ですが、Linuxではそうはいきません。サーバーの用途ごとに適用すべきパッケージ構成が異なり、パッチ適用に伴う依存関係の解消や、サービスの再起動・停止には慎重な判断が求められます。

また、LinuxサーバーはWebサーバーなどの公開サーバーとして利用されることが多く、脆弱性の放置はセキュリティリスクに直結するため、管理を怠ることはできません。

戦略の鍵は「脆弱性の可視化と優先順位付け」

「パッチ管理」といきなりパッチ適用作業から始めようとすると、膨大な数の「未適用パッチ」が検出され、どこから手をつけるべきか途方に暮れてしまうことがあります。

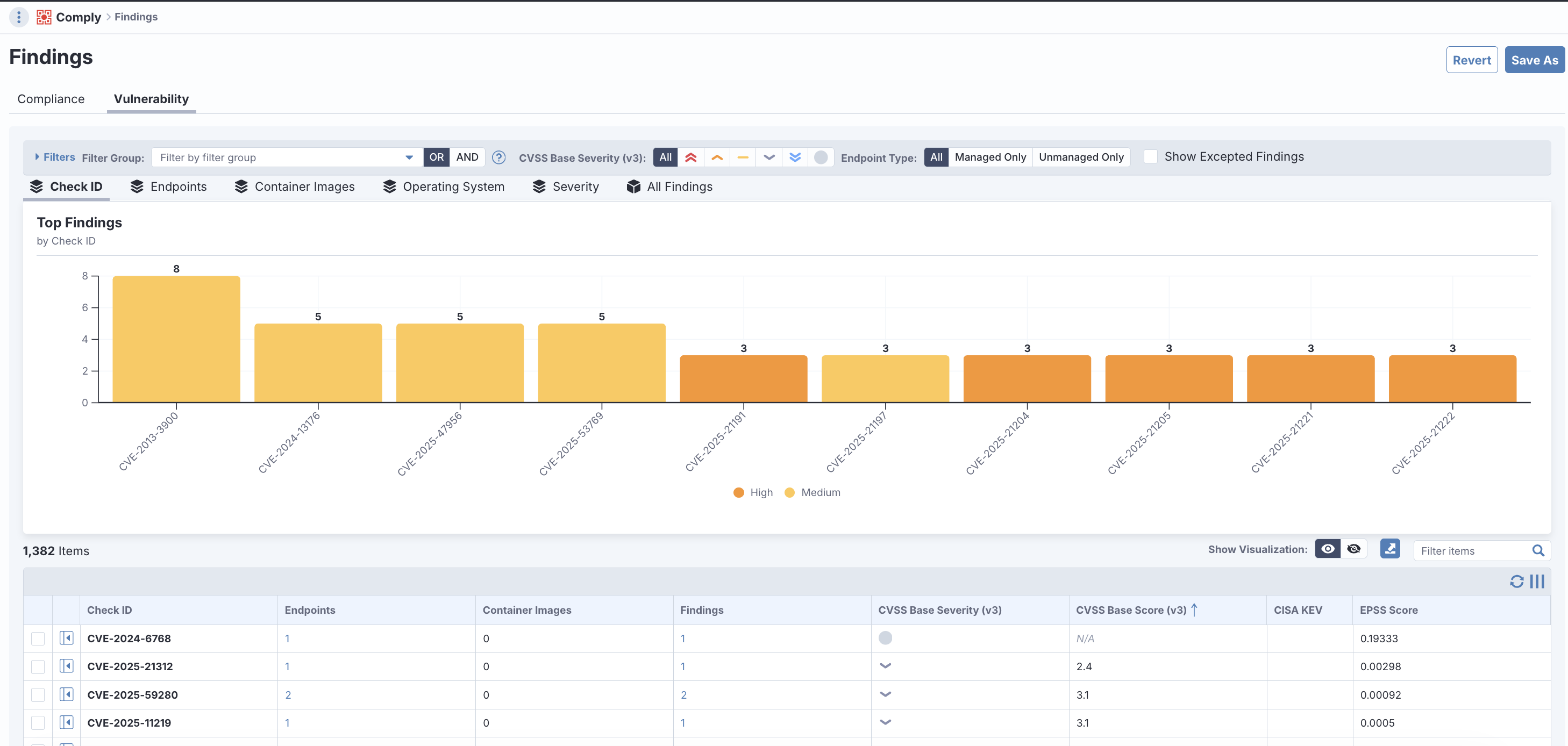

そこで有効なのが、Tanium Complyを用いた「脆弱性スキャン」からのアプローチです。

- リスクの洗い出し: 単に「パッチが当たっていない」ことを見るのではなく、そのサーバーにどのような脆弱性(CVE)が存在するかを特定します。

- 優先順位の決定: すべてのパッチを即座に適用するのが難しいLinuxサーバーに対しては、リスクの高いものから対応する必要があります。Tanium Complyはスキャン結果として、CVSSでの深刻度に加え、KEV、EPSSなど脆弱性対応の優先度を判断するための情報を提供し、判断を支援します。

用語解説:優先順位付けの指標

- CVSS (Common Vulnerability Scoring System): 共通脆弱性評価システム。脆弱性の深刻度を同一の基準で定量的に評価するための国際的な指標です。スコアが高いほど深刻度が高いことを示します(例:9.0以上は「緊急」など)。

- KEV (Known Exploited Vulnerabilities): 米国CISA(サイバーセキュリティ・インフラストラクチャセキュリティ庁)が公開しているカタログです。理論上の危険性だけでなく、「実際に悪用が確認された脆弱性」がリストアップされているため、対応の緊急度を判断する上で極めて重要な指標となります。

- EPSS (Exploit Prediction Scoring System): エクスプロイト予測スコアリングシステム。特定の脆弱性が今後30日以内に悪用される確率(0〜1、または0%〜100%)を予測したスコアです。深刻度(CVSS)だけでなく、「攻撃される可能性」を加味して優先順位を決めるのに役立ちます。

確実な適用と運用の効率化

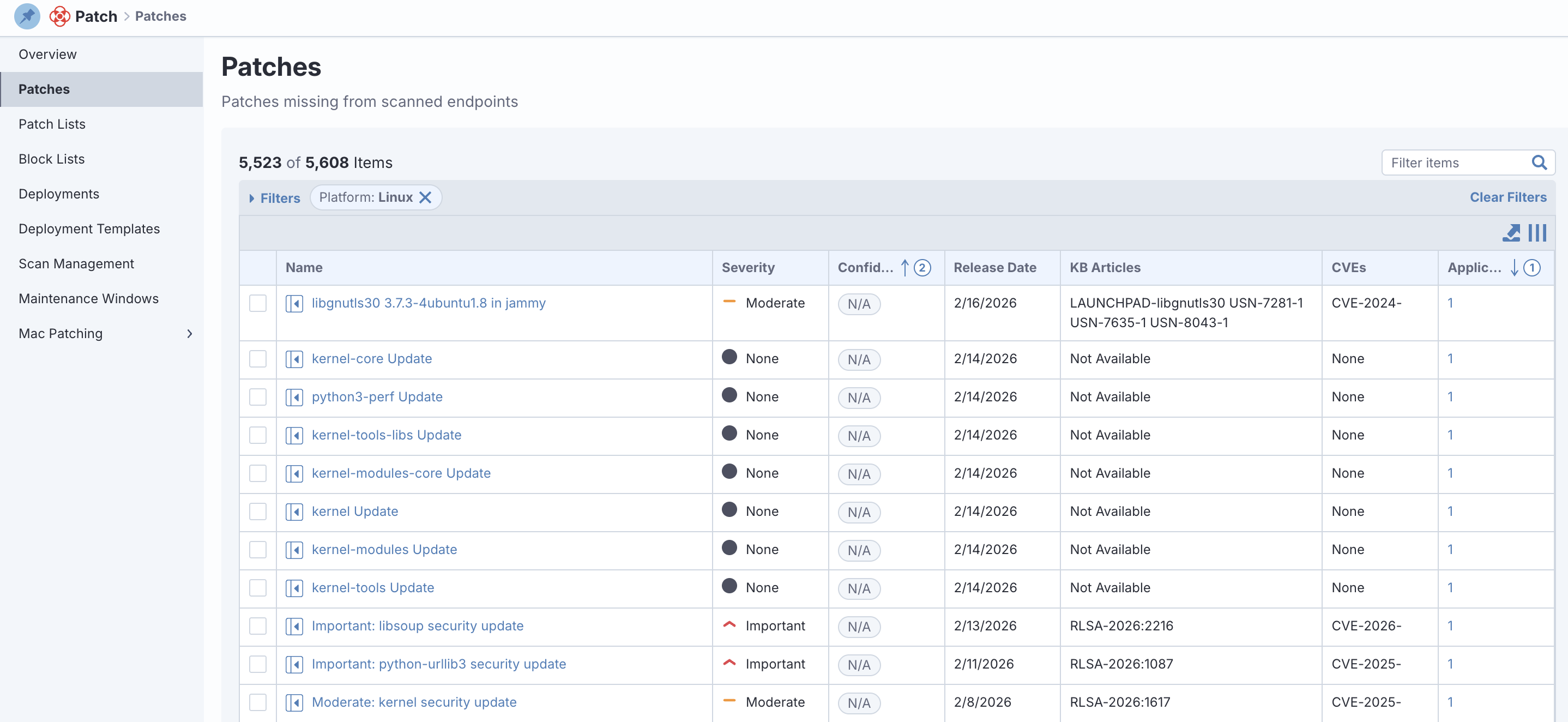

優先順位が決まったら、次はTanium Patchを用いて適用を行います。Linuxサーバーの場合、現場のサーバー管理者と連携し、メンテナンスウィンドウ(適用可能時間枠)を設けて実施するのが一般的です。

Tanium Patchは、このプロセスを以下のように支援します。

- リポジトリスナップショットによる検証: Linux特有の課題である「パッケージの依存関係」や「検証環境と本番環境の差異」を解決するため、Tanium Patchには「リポジトリスナップショット」機能があります。特定時点のリポジトリの状態(メタデータ)を保存し、検証環境でテストしたのと全く同じバージョンのパッチを本番環境に適用できるため、予期せぬ不具合のリスクを低減できます。

- 柔軟な展開: サーバー管理者と連携し、指定されたメンテナンスウィンドウ内でのみパッチ適用や再起動が行われるよう制御できます。

- Remediation Visibility(修復の可視化): Tanium Complyで検出された脆弱性は、Tanium Patchと連携して「どのパッチを当てれば修復できるか」を直接確認し、そこから適用アクションへ移ることが可能です。

まとめ:脆弱性スキャン起点のパッチ管理へ

統制の取れたLinux環境を維持するためには、パッチモジュールによる適用作業だけでなく、その前段となるComplyによる脆弱性スキャン結果を効果的に用いることが重要です。

- Complyで高リスクな脆弱性を特定・優先順位付けする。

- Patchを用いて管理者と連携して適用を効率化する。

このサイクルを回すことが、Linuxサーバーにおける最も効率的で効果的なパッチ管理戦略と言えるでしょう。