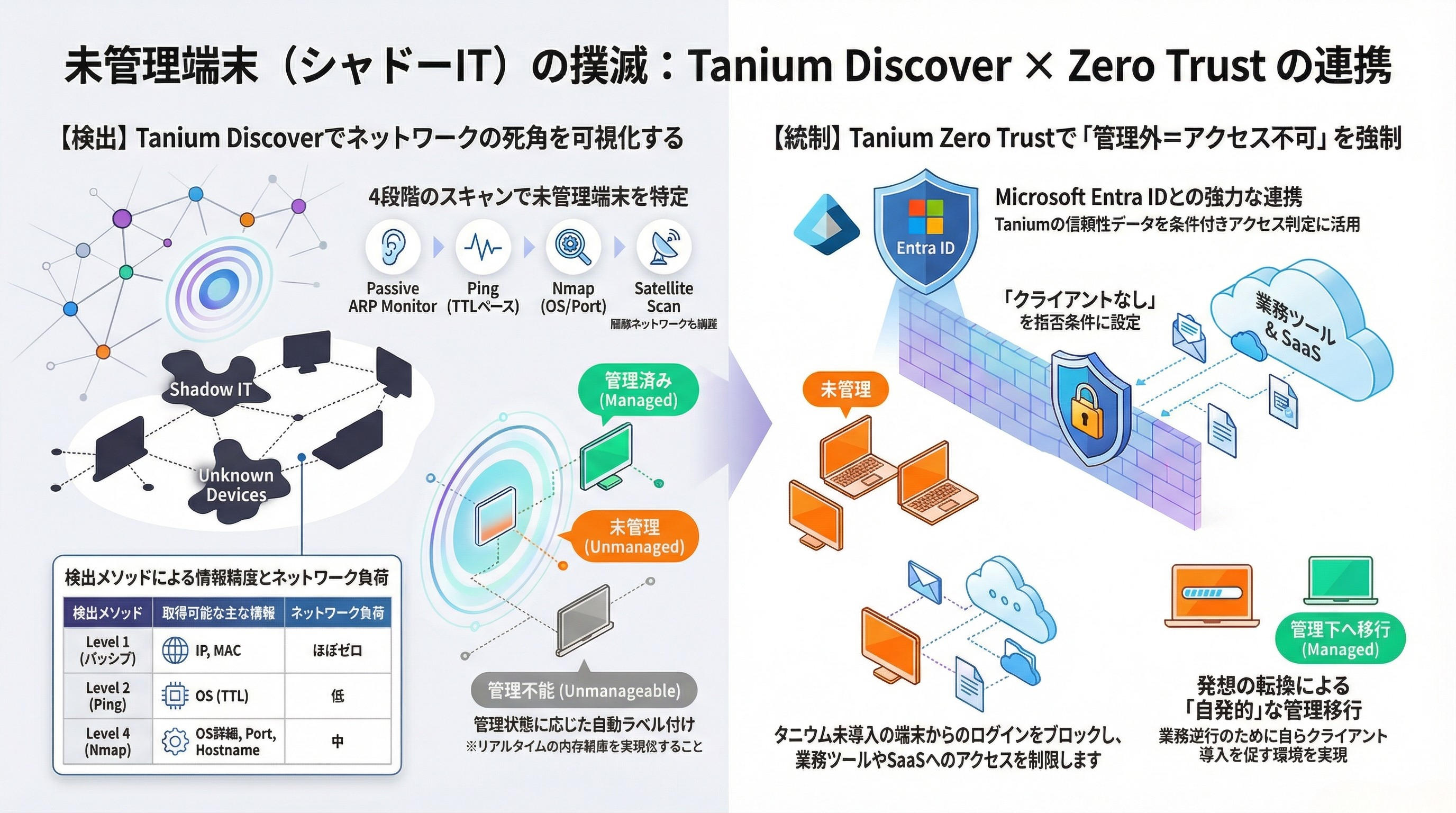

セキュリティ担当者が「非管理端末(シャドーIT)の撲滅」という課題に向き合う際、Taniumユーザーであれば真っ先に思い浮かべるのが「Tanium Discover」でしょう。しかし、誤解を恐れずに言えば、Discoverだけでは非管理端末を潰しきることはできません。なぜなら、Discoverはあくまで「検出」するためのツールであり、そこにTaniumクライアントをインストールして「管理下に入れる(=潰し込む)」という実行部分までは担わないからです。

では、検出された端末をどうやって管理下に置くのか。ここが多くの企業が直面する最大の壁です。本記事では、Tanium DiscoverとTanium Zero Trustを組み合わせた、非管理端末の"真の"撲滅アプローチをご紹介します。

Tanium Discoverの役割と限界

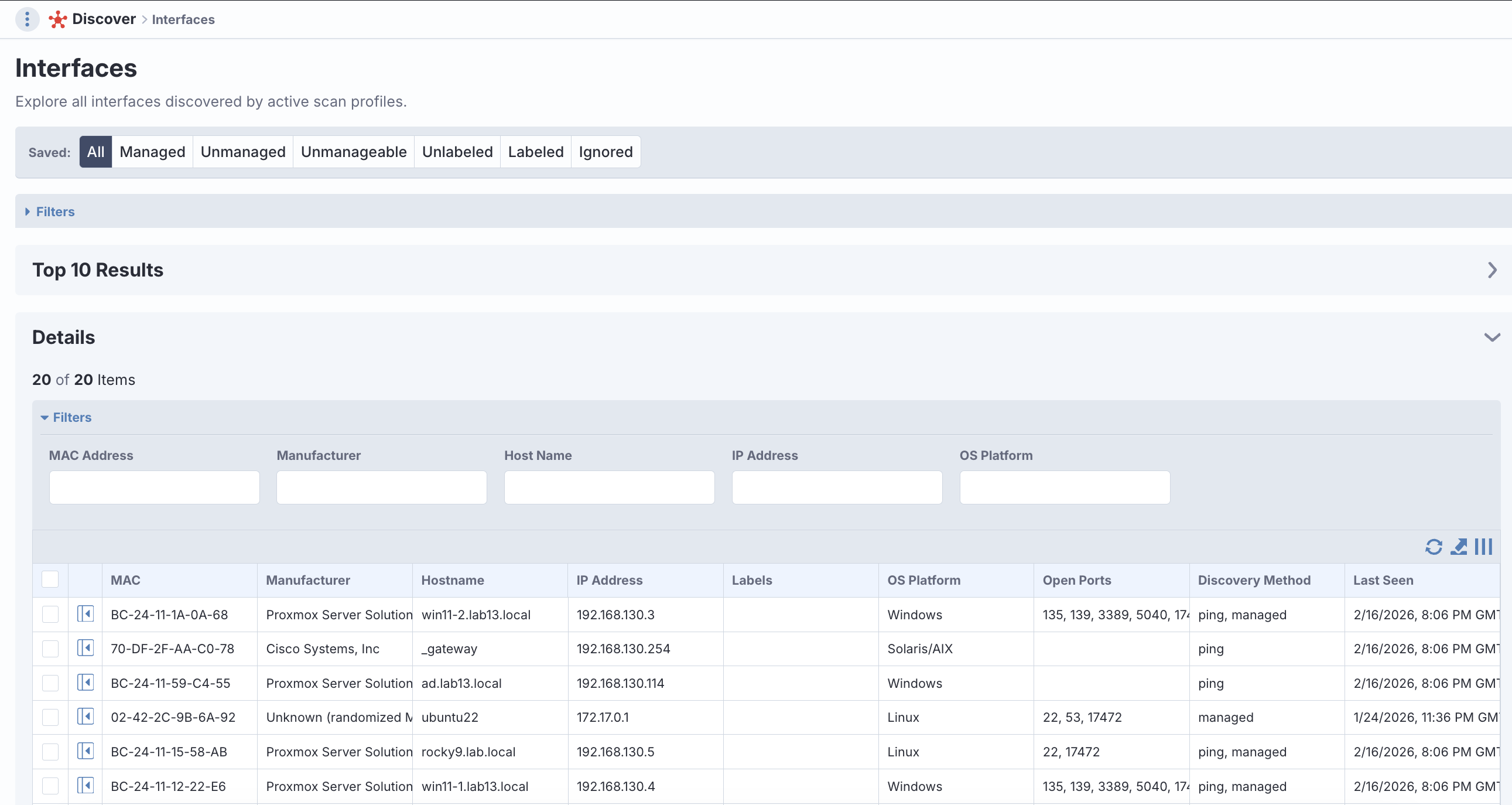

Tanium Discoverは、社内ネットワーク上のすべてのインターフェースをスキャンし、管理端末・非管理端末・管理不能端末を可視化する強力な検出ツールです。MACアドレス、IPアドレス、ホスト名、OSプラットフォームなどの情報を収集し、ネットワークの死角を明らかにします。

しかし、Discoverの役割はあくまで「検出」です。非管理端末を見つけることはできても、その端末にTaniumクライアントをインストールして管理下に入れるという実行部分は、別のアプローチが必要になります。

従来の手法の限界:人海戦術による特定

検出された非管理端末を潰すために、従来は以下のようなアプローチが一般的でした。

- 資産管理台帳と突き合わせてMACアドレスを照合する

- ネットワーク機器のログを調査し、物理的な設置場所や持ち主を特定する

しかし、これらは非常に地道な作業であり、多大な工数がかかります。特に組織が大きくなればなるほど、この「特定作業」だけで疲弊してしまうのが現実です。

理想と現実:「入り口」の統制と部門購買の壁

非管理端末を生まないためのポイントは大きく2つあります。

- 入り口の徹底:端末購入時に必ずTaniumクライアントをインストールする(キッティングの一元化)

- 資産登録の徹底:購入した資産を確実に台帳へ登録する

調達やキッティングを一元化できれば、非管理端末の発生は劇的に抑えられます。しかし、大企業においては部門やプロジェクト単位での個別購入が横行し、「どこに、誰の、どんな端末があるのか」が中央で把握しきれないケースが非常に多いのです。

こうした仕組みが整っていない中で、既に社内ネットワークに接続されてしまった「正体不明の端末」にどう対処すべきでしょうか。

発想の転換:「業務に使わせない」という強制力

ここで重要になるのが、「そもそも非管理端末では業務ができない環境を作る」 というアプローチです。

「Taniumクライアントが入っていない端末は、社内ネットワークやSaaS、業務ツールにアクセスさせない」という状況を作り出せばどうなるでしょうか。ユーザーは業務を行うために、自ら進んでTaniumクライアントのインストールや資産登録を申し出るようになります。

これを実現するのが、「Tanium Zero Trust」 という機能です。

Tanium Zero Trustが実現する「非管理端末排除」の仕組み

Tanium Zero Trustは、Microsoft Entra ID(旧 Azure AD)と連携することで、Taniumが取得したリアルタイムな端末情報をもとに、強力なアクセス制御(条件付きアクセス)を実現します。

この機能の最大の強みは、「Taniumクライアントがインストールされていない状態」そのものを制限の条件にできる点にあります。

- 管理端末(Clientあり):衛生状態(パッチ適用状況など)に問題がなければアクセスを許可

- 非管理端末(Clientなし):Taniumからの正常性シグナルがないため、Entra ID側で主要なクラウドサービスや社内システムへのログインをブロック

この仕組みを取り入れることで、Discoverで検出しつつ、実効力のあるアクセス制限をかけることが可能になります。

まとめ

「見つけてから追いかける」のではなく、「管理下に入らなければ使えない」というゼロトラストの原則を適用することで、非管理端末の撲滅をシステム的に、かつ効率的に進めることができます。

Tanium Discoverによる検出とTanium Zero Trustによるアクセス制御を組み合わせることで、人海戦術に頼らない"真の"非管理端末撲滅が実現します。非管理端末の対策にお悩みの方は、ぜひ一度ご相談ください。