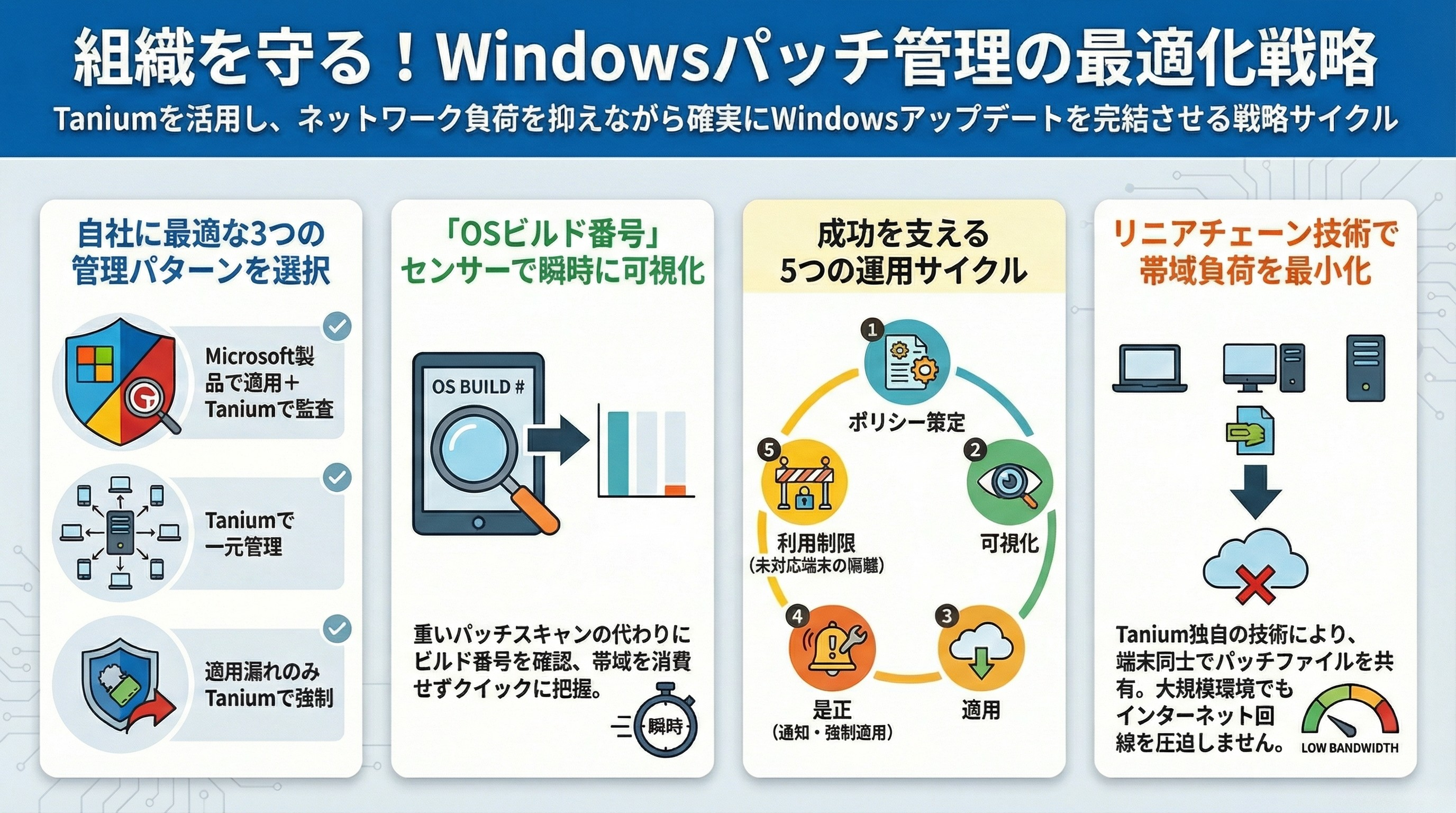

サイバー攻撃の起点が「既知の脆弱性」であることが多い現在、OSのパッチ管理はセキュリティの基本にして要です。しかし、Windowsの更新管理は、ネットワーク帯域の圧迫や適用漏れ、ユーザー体験の悪化など、多くの課題を伴います。

本稿では、Taniumを活用したWindowsパッチ管理の戦略について、既存のマイクロソフト環境(WSUSやWUfB)との共存も含めた「可視化」と「適用」のパターン、そして具体的な運用フローを解説します。

現状に合わせた3つの管理パターン

パッチ管理の基盤をどこに置くかによって、大きく3つのパターンに分類できます。自社の運用状況に合わせて最適な組み合わせを選択しましょう。

パターン1:可視化 Tanium / 適用 Microsoft(WSUS/WUfB)

現在のマイクロソフトによる配信の仕組み(WSUS、またはWindows Update for Business)で大きなトラブルはなく、現状維持で良いと考えている組織向けのパターンです。

拠点ごとに配置したWSUSや、クラウド経由でコントロールするWUfBを用いて毎月のパッチを配信する運用を継続しつつ、Taniumを「監査役」として導入します。WSUSやWUfBのレポート機能だけでは把握しきれない「本当に適用されたか」「適用に失敗し続けている端末はどこか」という現状を、Taniumの高速な可視化能力で補完し、管理の死角をなくします。

パターン2:可視化 Tanium / 適用 Tanium

既存のパッチ管理システム(他社ツールやWSUSなど)を排除し、Taniumで一元管理するパターンです。

最大のメリットは、Tanium独自の「リニアチェーン(Linear Chain)」技術を活用できる点です。これにより、端末同士がファイルを共有し合うことで、WAN回線やインターネット帯域への負荷を最小限に抑えながら、大規模環境へパッチを配信・適用できます。インフラコストの削減と管理ツールの統合を同時に実現したい場合に最適です。

パターン3:可視化 Tanium / 適用 Microsoft+Tanium(ハイブリッド)

基本はマイクロソフトのソリューション(WSUSやWUfB)でパッチを適用しつつ、そこで「適用漏れ」が発生した端末に対してのみ、Taniumを使って強制的にパッチを当てるケースです。

実際の事例としては、パターン1の「可視化のみTanium」や、このパターン3の「ハイブリッド」運用が多く採用されています。平時は既存のWUfBなどで運用し、どうしてもパッチが当たらない"問題児"端末に対してのみTaniumの強力な配信力を使うという、現実的なアプローチです。

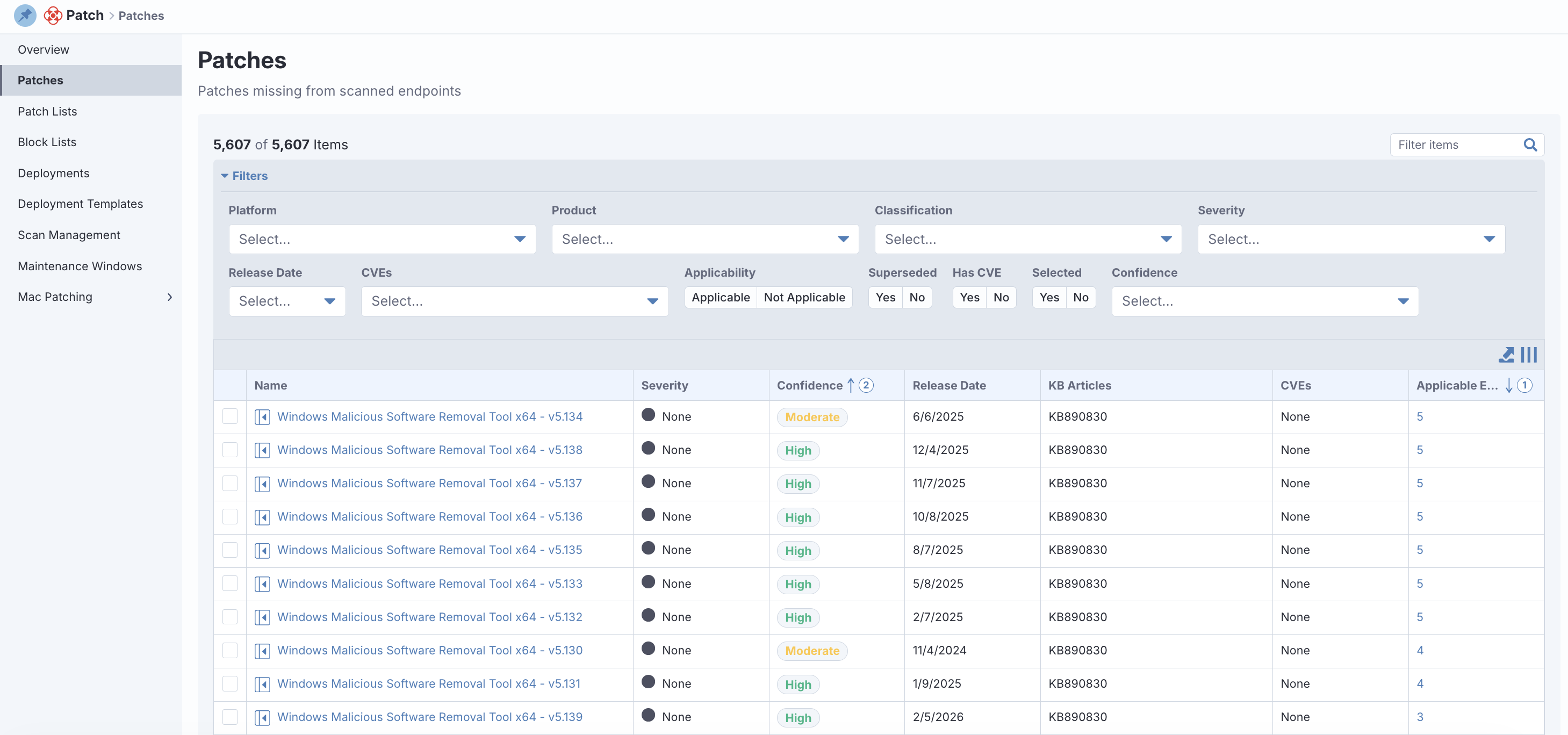

「可視化」の賢い選択肢:スキャンの軽量化

「パッチ管理の可視化」というと、Patchモジュールによる詳細な「パッチスキャン」が必須だと思われがちです。しかし、Tanium Scan for Windows(現在の主流なスキャン方式)を実行するには、事前にパッチカタログ(メタデータ)を端末に配信する必要があり、帯域への懸念が生じることがあります。

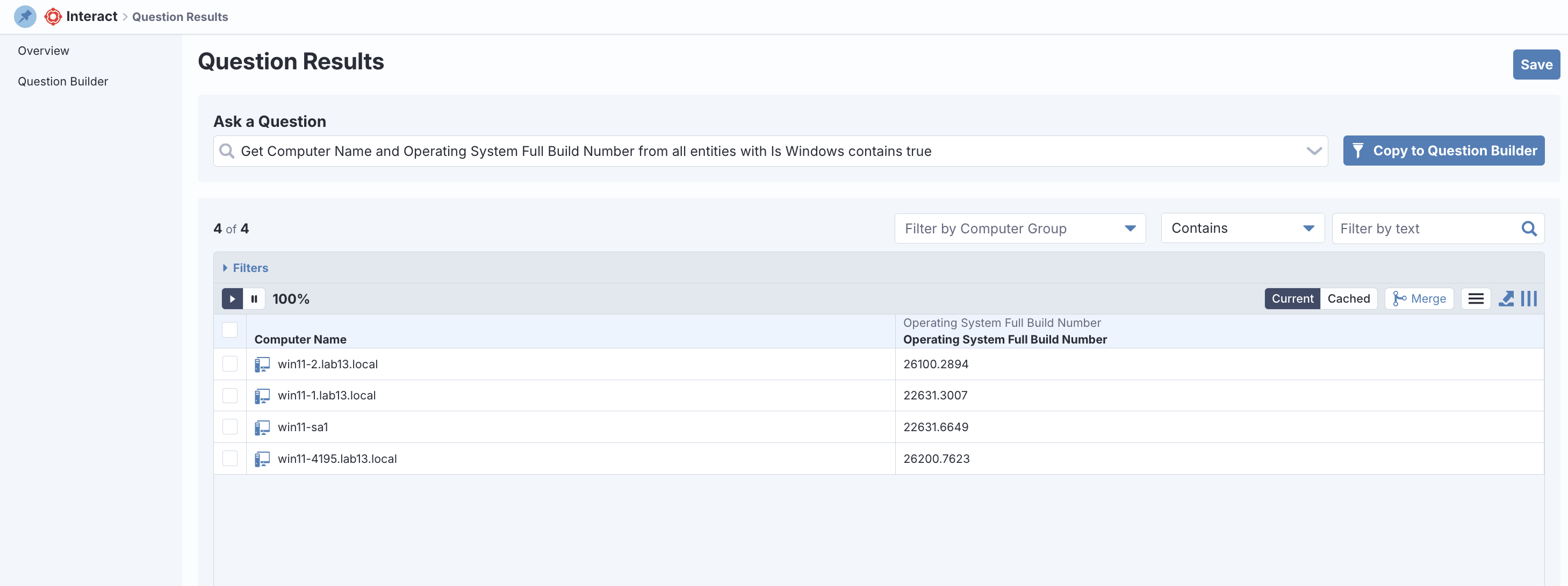

Windows 10/11の累積更新プログラム(月例パッチ)に関しては、適用されるとOSのビルド番号が上がるという特性があります。これを利用し、「Operating System Full Build Number」センサーでビルド番号を確認することで、パッチスキャンの代用が可能です。

「今月のパッチが当たっているか」をクイックに把握したいだけであれば、カタログ配信を伴うスキャンを行わず、ビルド番号の確認だけで済ませるのも有力な選択肢です。

柔軟なパッチ配信手法

Taniumでパッチを配信する場合、状況に応じて以下の3つの方法を使い分けることができます。

Patchモジュールでの配信(強制/自動化)

対象端末に対してパッチを強制配信します。パッチリスト(Patch List)と組み合わせることで、毎月の定例パッチ配信を完全自動化することも可能です。

Patchモジュールでのセルフサービス(Self Service)

強制的に再起動するのではなく、端末利用者が都合の良いタイミングでパッチ適用を実施できるようにします。例えば、「最初の1週間はセルフサービスで公開し、適用されなかった場合は強制配信に切り替える」といった運用が一般的で、ユーザーの利便性とセキュリティのバランスを取ることができます。

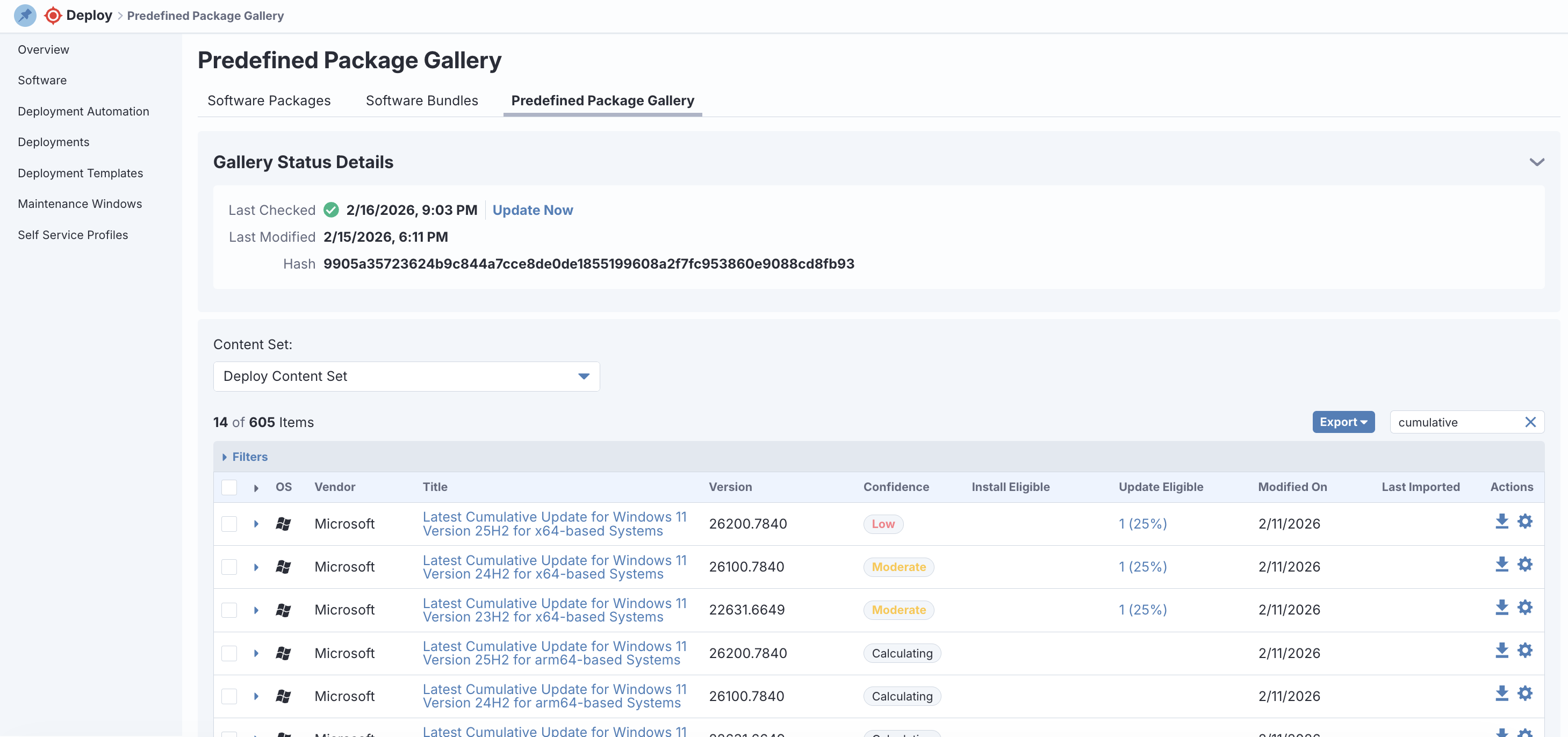

Deployモジュールでの配信(緊急対応)

通常、OSパッチはPatchモジュールで扱いますが、Deployモジュール(ソフトウェア配布機能)を利用することも可能です。Deployモジュールは事前のパッチスキャン(カタログとの突き合わせ)が不要なため、カタログ配信の帯域を節約できます。

特に、マイクロソフトが定例外で公開する「Out-of-Band(帯域外)」パッチなど、通常のカタログ同期を待たずに今すぐ特定のパッチファイルを適用したい場合に非常に有効な手段です。

成功するパッチ管理の5ステップ

ツールを導入するだけではセキュリティは担保されません。以下のサイクルを回すことが重要です。

1. ポリシー策定

どのパッチを(OS、サードパーティ)、どれくらいの周期で、どのような方法で適用するかを定めます。

2. 可視化

現状を把握します。パッチスキャンの結果や、前述の「Operating System Full Build Number」センサーの結果をダッシュボードに表示し、常に適用率を確認できる状態にします。

3. 適用

ポリシーに従い、定めた手段(WSUS/WUfB、あるいはTanium)でパッチを適用します。

4. 是正(Remediation)

適用漏れの端末を特定し、是正措置を行います。Taniumを使って遠隔で強制適用を行うか、それでも進まない場合は管理者や利用者に通知を出し、適用を促します。

5. 利用制限/停止(Quarantine)

是正措置を行っても対応されない、あるいは長期間放置されている端末は、セキュリティリスクとなります。最終手段として、Tanium Zero Trustによるサービス利用制限や、Quarantine機能によるネットワーク隔離を行い、組織内ネットワークを保護します。

まとめ

Windowsのパッチ管理は、単にアップデートを流せば終わりではありません。組織のネットワーク環境や運用リソースに合わせて、既存のWSUSやWUfBとTaniumをどう組み合わせるかという「パターン」を選定することが第一歩です。

その上で、管理者や利用者の負担を減らす機能(セルフサービスやDeployモジュールの活用)を取り入れながら、戦略的に運用サイクルを回していくことが、組織の衛生管理(サイバーハイジーン)を高め、セキュリティリスクを低減させる鍵となります。